В самом низу окна находятся три флажка.

• Enable protection during Windows startup (Включить защиту при загрузке). Защитит ваш компьютер от угроз во время загрузки системы.

• Allow ICMP ping requests (Разрешить пинговые запросы). Когда компьютер находится в сети, другие пользователи могут пинговать вашу машину посредством отправки запросов. Брандмауэр в состоянии блокировать или разрешать эти запросы.

• Enable UDP tracking (Включить получение UDP-запросов). Управляет получением сообщений вашим компьютером по протоколу UDP (дейтаграмм). Установка Флажка разрешает их, снятие — блокирует.

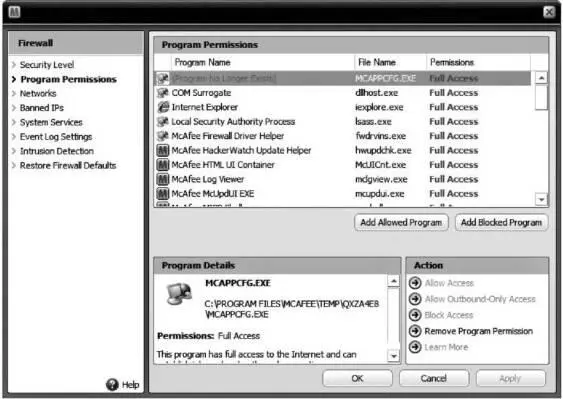

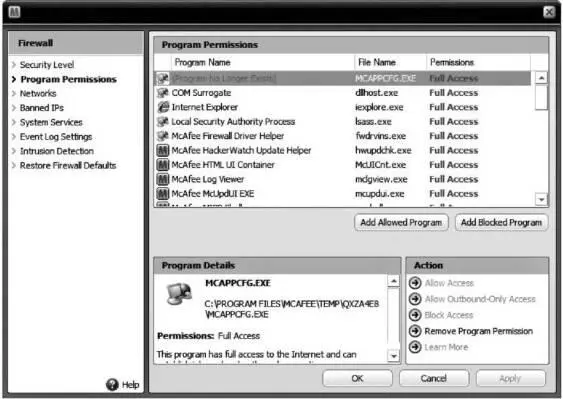

В окне Program Permissions (Разрешенные программы) (рис. 6.14) мы увидим список всех программ и установленный для них доступ. Выбрав нужное приложение, можно настроить доступ для него с помощью кнопок в правом нижнем углу.

Рис. 6.14. Разрешенные программы.

Программы, которым мы запретим доступ, брандмауэр будет блокировать. Это сделано для того, чтобы нельзя было получить доступ к компьютеру и программам из сети, а также чтобы нежелательные приложения не могли подключаться к Интернету.

• Allow Access (Полный доступ) — программа может выполнять любые действия: как отправлять, так и принимать информацию из сети и Интернета.

• Allow Outbound-Only Access (Разрешить только исходящий доступ) — позволяет программе обращаться к внешним ресурсам Интернета, но запрещает обращаться к ней из внешних ресурсов, таких как Интернет и сеть.

• Block Access (Запретить доступ) — запрещает программе выполнять какие-либо действия в сети и Интернете.

• Remove Program Permission (Удалить программу из списка).

• Learn More (Подробнее) — посмотреть подробную информацию о программе.

Если же утилиты в списке нет, ее можно добавить с помощью кнопок Add Allowed Program (Добавить в разрешенные) (для программ, которые нужно разрешить) и Add Blocked Program (Добавить в запрещенные) (для программ, которые следует запретить). Нажав нужную кнопку, выберите программу и щелкните на Открыть. После этого приложение добавится в список с соответствующим статусом.

IP-адреса представляют уникальный идентификатор (адрес) устройства (обычно компьютера), подключенного к локальной сети или Интернету. После того как вы выберете пункт Banned IPs (Разрешаемые и блокируемые IP-адреса), откроется список IP-адресов, с которыми вы устанавливали соединение или которые связывались с вами. В верхней части окна можно переключаться между разрешаемыми и блокируемыми адресами. Кнопка Add (Добавить) служит для добавления IP-адреса в список, а кнопка Remove (Удалить) — для удаления. Если вы хотите запретить соединение с вами какому-то компьютеру (или группе), просто добавьте его (их) IP-адрес в список блокируемых с помощью кнопки Add (Добавить).

Для результативной работы некоторые программы требуют соединения с другими компьютерами через системные порты. Но они могут представлять угрозу, так как через них можно получить доступ к вашему ПК. Для этого ненужные порты брандмауэр будет блокировать. В окне System Services (Системные сервисы) перечислены серверы для разных Функций и порты, через которые они подключаются. Список разрешенных сервисов можно редактировать с помощью кнопки Edit (Редактировать), добавлять — с помощью Add (Добавить), а удалять — с помощью Remove (Удалить).

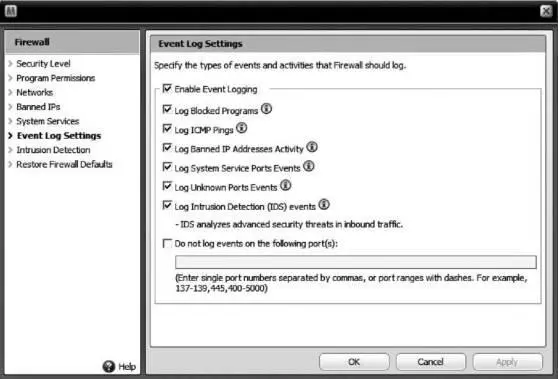

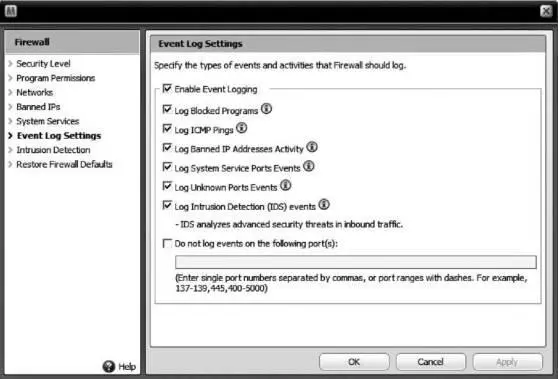

Чтобы можно было отследить действия, выполнявшиеся брандмауэром, а также доступ, который осуществляли программы, обычно ведется журнал событий. Вверху окна Event Log Settings (Настройки журнала событий) (рис. 6.15) располагается флажок Enable Event Logging (Включить запись в журнал), установка которого разрешает ведение журнала и делает доступными другие флажки в окне.

Рис. 6.15. Настройки журнала событий.

Далее можно указать, какую информацию записывать.

• Log Blocked Programs (Фиксировать блокированные программы).

• Log ICMP Pings (Фиксировать пинговые запросы, которые были блокированы брандмауэром).

• Log Banned IP Addresses Activity (Фиксировать трафик от запрещенных IP-адресов).

• Log System Service Ports Events (Фиксировать действия приложений, подключающихся через системные порты).

• Log Unknown Ports Events (Фиксировать действия приложений, подключающихся по неизвестным портам).

Читать дальше

Конец ознакомительного отрывка

Купить книгу