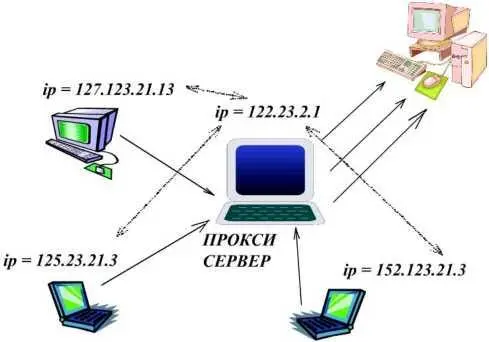

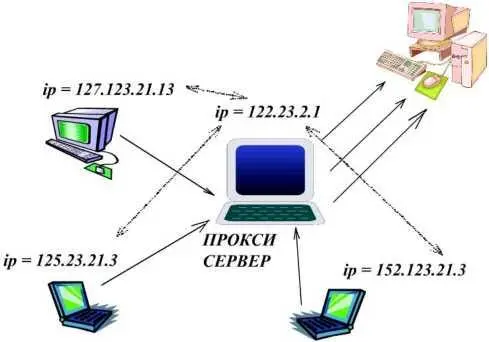

РИСУНОК З.2.5.1. Базовый принцип сокрытия IP-адреса

Прокси-сервер — исполняемая программа, которая постоянно опрашивает соответствующий порт, ожидая запросов по определенному протоколу. Как только установлено соединение с посетителем и получен запрос, программа транслирует этот запрос другому серверу от имени посетителя, а затем возвращает посетителю ответ.

Прокси имеет несколько вариантов реализации, но суть у них всех одна: подмена адреса посредником. При этом допускается, что посредников может быть много, и каждый раз они могут быть разными (рис. 3.2.5.2). В этом случае задача нахождения истинного адреса источника становится еще более сложной.

Однако любой proxy сервер, а тем более бесплатный, ведет лог. И спецслужба, которая располагает соответствующими правами, всегда сможет вычислить, куда заходил клиент и что делал, даже если использовать цепочки анонимных прокси-серверов в разных концах планеты.

РИСУНОК 3.2.5.2. Цепочки прокси-серверов

Способы и методы сокрытия адреса с помощью прокси могут называться по-разному. В заключение раздела приведем краткий обзор наиболее популярных технологий, построенных на основе прокси. За основу взята работа

http://legalrc.biz/threads/.

VPN (Virtual Private Network — виртуальная частная сеть)

VPN-соединение похоже на подключения к обычной локальной сети.

Любое приложение (браузер) без какой-либо настройки может использовать VPN для доступа в Интернет. Когда оно обращается к удаленному ресурсу, то на компьютере создается специальный GRE (Generic Routing Encapsulation — общая инкапсуляция марш-рутов) — пакет, который в зашифрованном виде отправляется VPN-серверу. VPN-сервер пакет расшифрует и выполнит от своего IP-адреса соответствующее действие. Получив ответ от удаленного ресурса, VPN-сервер поместит его в GRE-пакет, зашифрует и в таком виде отправит обратно клиенту. Как видно, добавляется только шифрование.

OpenVPN — cвободная реализация технологии VPN, организуется на основе общепринятого в Интернете стека протоколов TCP/IP.

Отличия OpenVPN от технологией VPN:

1) адаптивное сжатие данных в соединении, с применением алгоритма компрессии LZO. порость передачи данных через OpenVPN выше, чем у VPN;

2) поддерживает гибкие методы авторизации подлинности клиента, основанные на сертификатах;

3) использование одного TCP/UDP-порта без привязки к конкретному порту (в нашем случае UDP);

4) шифрование 2048 бит реализовано через постоянный ключ.

Серверы для анонимных VPN обычно устанавливают в странах,

где наиболее лояльно относятся к взлому, спаму и т. д. (Китай, Корея и т. п.). В большинстве случаев имеет место договоренность с администрацией, которая за определенную плату обязуется игнорировать жалобы в abuse-службу и не вести логи. Однако убедиться в том, что обещание сдерживается, для пользователя не представляется возможным.

Proxy, SOCKS

Классический вариант прокси-сервера. Особенности обусловлены используемым протоколом.

Протокол SOCKS наиболее примечателен тем, что он инкапсулирует протоколы не прикладного, а транспортного уровня, т. е. TCP/IP и UDP/IP. Поскольку только по этим протоколам возможна работа в Сети, через SOCKS можно работать с любыми серверами, в том числе и такими же SOCKS и, таким образом, организовывать цепочки SOCKS-серверов. По этой же причине все SOCKS-сервера анонимны — невозможно на уровне TCP/IP и UDP/IP передать дополнительную информацию, не нарушив работу вышестоящего протокола.

Анонимайзеры — программы с интерфейсом, похожим на обычный поисковик, только вместо слов/фраз здесь нужно вводить URL того сайта, который следует посмотреть.

Анонимайзеры представляют собой скрипты, написанные, например, на perl, php, cgi-скрипты, которые реализуют обращение через определенные прокси.

TOR

Tor (The Onion Router) — свободная (BSD) реализация второго поколения onion router (так называемая «луковая (многослойная) маршрутизация»). Система, позволяющая пользователям соединяться анонимно, обеспечивая передачу пользовательских данных в зашифрованном виде. Рассматривается как анонимная сеть, предоставляющая анонимный web — серфинг и безопасную передачу данных. С помощью Tor пользователи смогут сохранять анонимность при посещении web — сайтов, публикации материалов, отправке сообщений и работе с другими приложениями, использующими протокол TCP. Безопасность трафика обеспечивается за счет использования распределенной сети серверов, называемых «многослойными маршрутизаторами» (onion routers).

Читать дальше