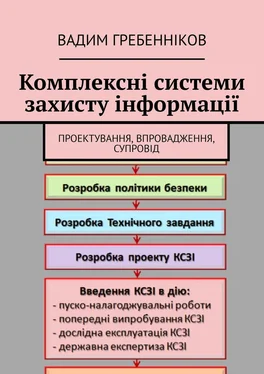

– категоріювання ІТС;

– обстеження середовищ функціонування ІТС;

– опис моделі порушника політики безпеки інформації;

– опис моделі загроз для інформації;

– формування завдання на створення КСЗІ.

Підставою для визначення необхідності створення КСЗІ є норми та вимоги чинного законодавства, які встановлюють обов’язковість обмеження доступу до певних видів інформації або забезпечення її цілісності чи доступності, або прийняте власником інформації рішення щодо цього, якщо нормативно-правові акти надають йому право діяти на власний розсуд.

Вихідні дані для обґрунтування необхідності створення КСЗІ у загальному випадку одержуються за результатами:

– аналізу нормативно-правових актів (державних, відомчих та таких, що діють в межах установи, організації, підприємства), на підставі яких може встановлюватися обмеження доступу до певних видів інформації чи заборона такого обмеження, або визначатися необхідність забезпечення захисту інформації згідно з іншими критеріями;

– визначення наявності у складі інформації, яка підлягає автоматизованій обробці, таких її видів, що потребують обмеження доступу до неї або забезпечення цілісності чи доступності відповідно до вимог нормативно-правових актів;

– оцінки можливих переваг (фінансово-економічних, соціальних тощо) експлуатації ІТС у разі створення КСЗІ.

На підставі НД ТЗІ 2.5-005-99 «Класифікація АС і стандартні функціональні профілі захищеності оброблюваної інформації від НСД»за сукупністю характеристик ІТС виділено три ієрархічні класи, вимоги до функціонального складу КЗЗ яких істотно відрізняються.

Клас «1» – одномашинний однокористувачевий комплекс, який обробляє інформацію однієї або кількох категорій конфіденційності. Особливості такого класу:

– в кожний момент часу з комплексом може працювати тільки один користувач, хоч у загальному випадку осіб, що мають доступ до комплексу, може бути декілька, але всі вони повинні мати однакові повноваження (права) щодо доступу до інформації, яка оброблюється;

– технічні засоби (носії інформації і засоби У/В) з точки зору захищеності відносяться до однієї категорії і всі можуть використовуватись для збереження і У/В всієї інформації.

Приклад – автономна ПЕОМ, доступ до якої контролюється з використанням організаційних заходів.

Клас «2» – локалізований багатомашинний багатокористувачевий комплекс, який обробляє інформацію різних категорій конфіденційності. Істотна відміна від попереднього класу – наявність користувачів з різними повноваженнями по доступу і/або технічних засобів, які можуть одночасно здійснювати обробку інформації різних категорій конфіденційності. Приклад – ЛОМ.

Клас «3» – розподілений багатомашинний багатокористувачевий комплекс, який обробляє інформацію різних категорій конфіденційності. Істотна відміна від попереднього класу – необхідність передачі інформації через незахищене середовище або, в загальному випадку, наявність вузлів, що реалізують різну політику безпеки. Приклад – глобальна мережа.

На підставі проведеного аналізу приймається рішення про необхідність створення КСЗІ, після чого відповідальний за ТЗІ організації-власника (розпорядника) ІТС готує для керівника організації 3 накази:

1) про створення Служби захисту інформації в ІТС(далі – СЗІ), порядок створення, завдання, функції, структура та повноваження якої визначено в НД 1.4-001-2000 «Типове положення про СЗІ в АС»;

2) про призначення комісії з категоріювання ІТС, завдання та повноваження якої визначено в НД ТЗІ 1.6-005-2013 «Положення про категоріювання об’єктів, де циркулює інформація з обмеженим доступом, що не становить державної таємниці»;

3) про призначення комісії з обстеження середовищ функціонування ІТС, завдання та повноваження якої визначено в ДСТУ 3396.1—96 «Технічний захист інформації. Порядок проведення робіт».

До складу СЗІ, який визначається наказом, повинні призначатися фахівці з таких питань:

– захисту інформації від витоку технічними каналами;

– захисту каналів зв’язку і комутаційного обладнання,

– налагодження і адміністрування засобів захисту інформації,

– керування базами даних захисту інформації;

– налагодження і керування активним мережевим обладнанням;

– захищених технологій обробки інформації.

За функціональними обов’язками особовий склад СЗІ складається з таких спеціалістів (за рівнем ієрархії):

Читать дальше

![Вадим Гребенников - Американская криптология [История спецсвязи]](/books/417207/vadim-grebennikov-amerikanskaya-kriptologiya-istori-thumb.webp)