3. Грызунов, В. В. Аналитическая модель целостной информационной системы / В. В. Грызунов // Доклады ТУСУР. – 2009. – № 1(19), ч.1.– С. 226–230.

4. 4MOSAn Vulnerability Management. – Файл : электронный // 4MOSAn [сайт]. – URL: thttp://www.4mosan.com/demo/FScan5_setup.exe(дата обращения: 23.12.2021).

3 Первичное исследование защищённости операционной системы *nix

3.1 Цель занятия

Формирование первичных навыков исследования защищённости операционной системы (ОС) с использованием сетевых сканеров.

Методические указания студенту

Лабораторному занятию предшествует целевая самоподготовка, на которой необходимо изучить:

– отличия супер-пользователя ( root ) от остальных;

– способы управления группами пользователей в * nix ;

– работу команды mount и текстового редактора vi ;

– назначение команды sudo .

В результате выполнения лабораторной работы каждый студент должен уметь:

– сбрасывать пароль администратора * nix ;

– получать перечень открытых портов ОС;

– формировать аналитический отчёт о найденных хостах в сети;

– прогнозировать возможный ущерб от несанкционированного использования обнаруженных служб ОС.

3.2 Теоретические основы занятия

3.2.1 Краткие сведения о хранении паролей в *nix

Данные о паролях в * nix системах находятся в файле / etc / passwd или / etc / shadow . При этом хранятся не сами пароли, а их MD 5 -хеши [1]. Для атаки на пароль в этой работе воспользуемся тем же способом, что и в предыдущей работе: проведём атаку с уровня аппаратного обеспечения [2].

Возможны два варианта:

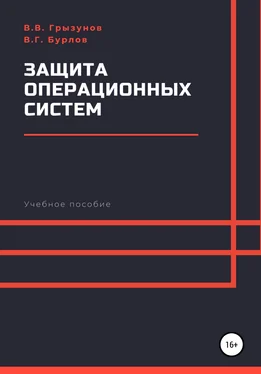

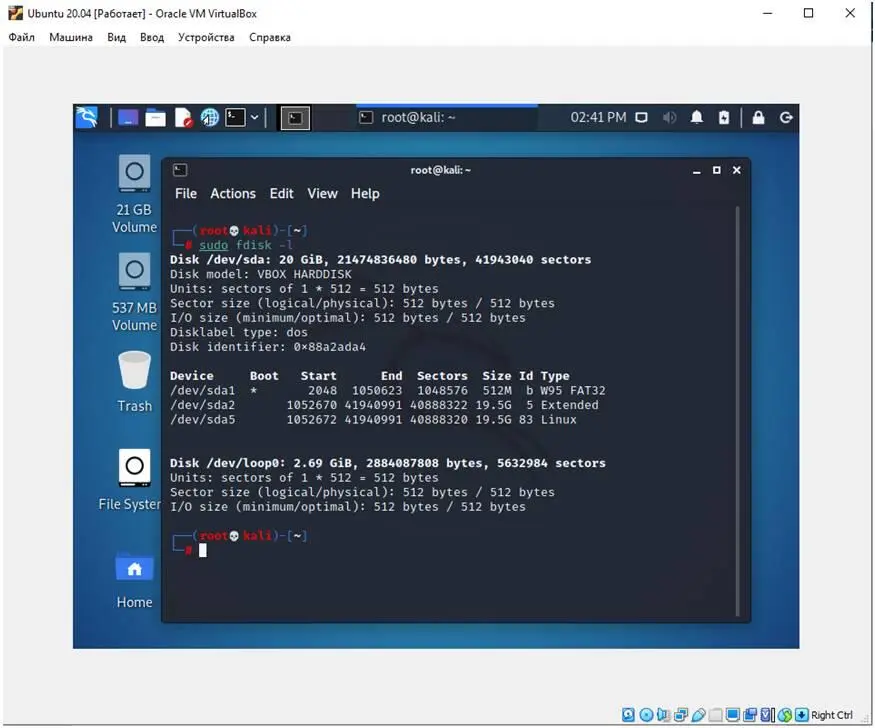

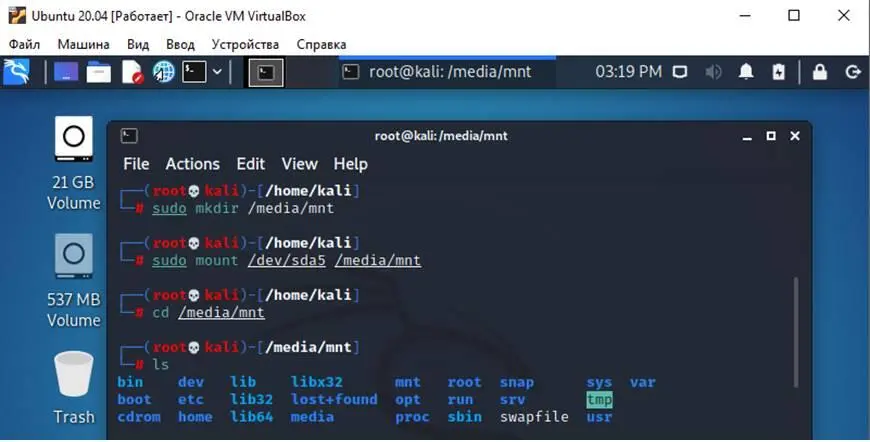

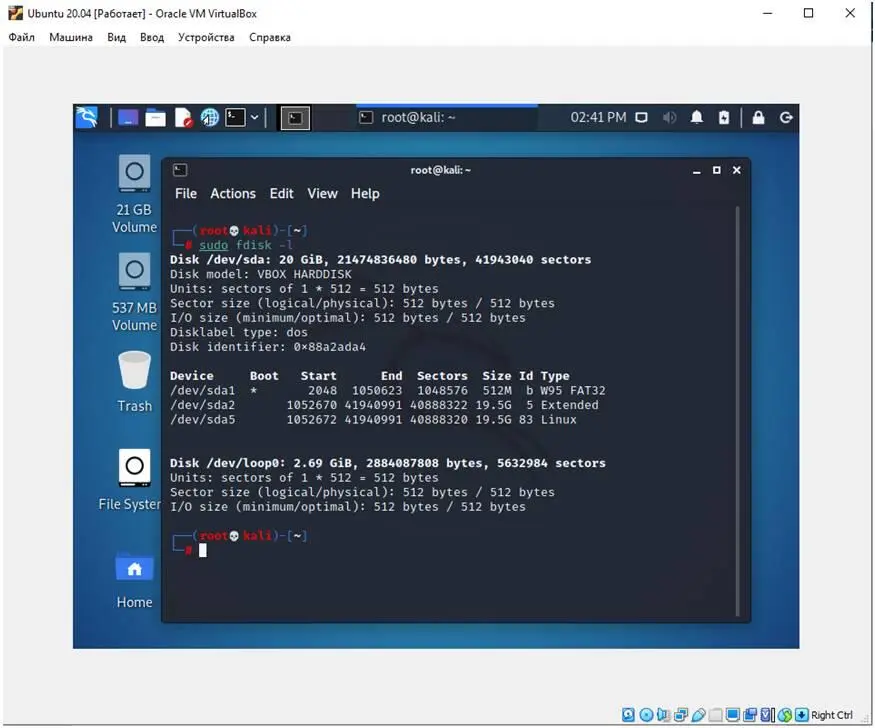

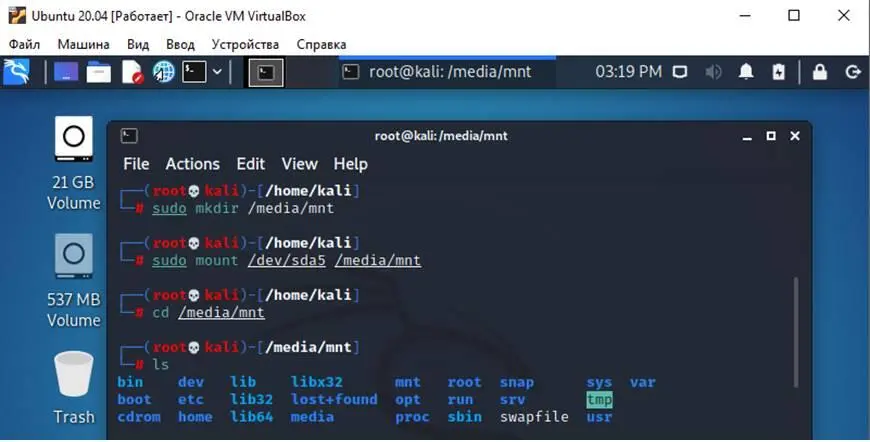

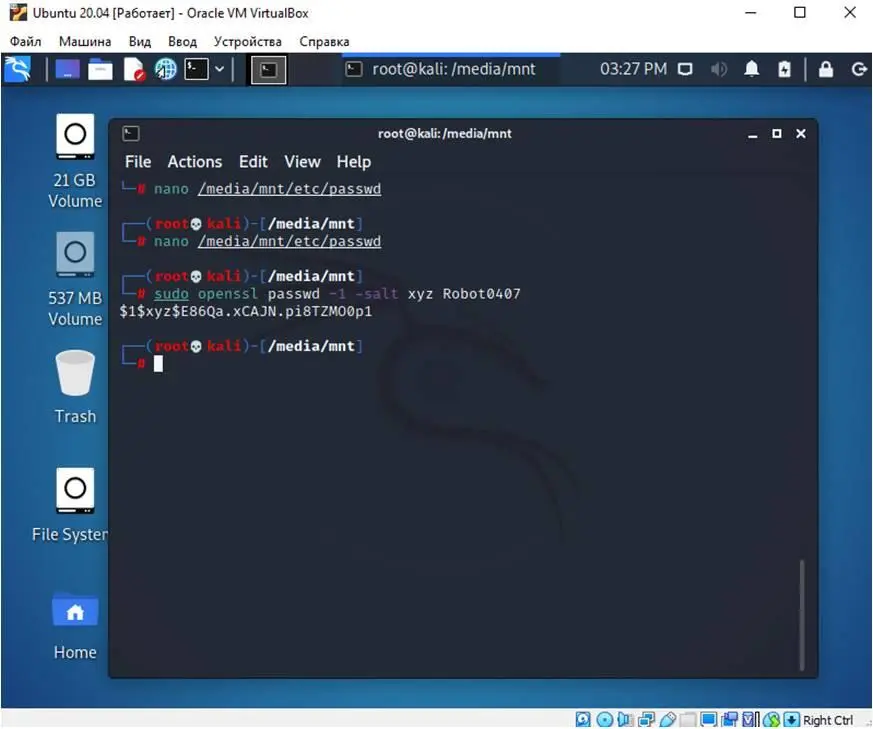

1) загрузиться с внешнего носителя, смонтировать атакуемую файловую систему (см. рис. 3.1, рис. 3.2), сформировать MD5-хеш нового пароля (команда openssl) (рис. 3.3), переписать хеш пароля атакуемого пользователя, например, root в файле shadow (в приведённом примере файл находится по адресу /media/mnt/etc/shadow).

2) загрузиться с внешнего носителя, смонтировать атакуемую файловую систему, сменить текущую рутовую файловую систему на атакуемую (команда chroot), задать новый пароль для атакуемого пользователя (команда passwd), например, для root.

Рисунок 3.1. Определение адреса физического носителя атакуемой системы

Рисунок 3.2. Монтирование атакуемой файловой системы

Рисунок 3.3. Генерация хеш для нового пароля

3.2.2 Краткие сведения об утилите nmapx

n map – это утилита, которая предназначена для разнообразного настраиваемого сканирования IP-сетей с разным количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Вначале была написана для систем UNIX, но в данный момент доступны версии для множества операционных систем.

Устанавливается в дистрибутив Ubunta командой:

# apt-get install nmap

Некоторые команды nmap описаны здесь(https://www.shellhacks.com/). Примеры использования утилиты:

Сканирование сети в поиске активных Хостов

# nmap -sn 192.168.1.0/24

Агрессивное сканирование

# nmap -A localhost

Проверить занятость локальных IP -адресов:

# nmap -sP 192.168.1.0/24

Узнать, какое программное обеспечение используется хостом a - tree . ru :

# nmap - sV a - tree . ru

3.2.3 Краткие сведения об утилите arp-scan

Утилита arp - scan позволяет получить информацию о существующих mac – и IP - адресах в сети.

Утилита устанавливается командой

# apt-get install arp-scan

Примеры использование утилиты arp - scan .

Сканирование через интерфейс eth 0 локальной сети

# arp - scan – interface = eth 0 – localnet

Сканирование через интерфейс eth 0 диапазона IP-адресов

# arp - scan – interface = eth 0 192.168.0.0/24

3.3 Порядок выполнения работы

1. Получить задание у преподавателя.

2. Подключить виртуальную машину, установить Ubuntu . Дистрибутив доступен здесь.

3. Добавить пользователя.

4. Выключить виртуальную машину.

5. Добавить к виртуальной машине Live - CD . Дистрибутив может быть любым. Обычно выбирается самым маленьким. Например, такой.

Читать дальше