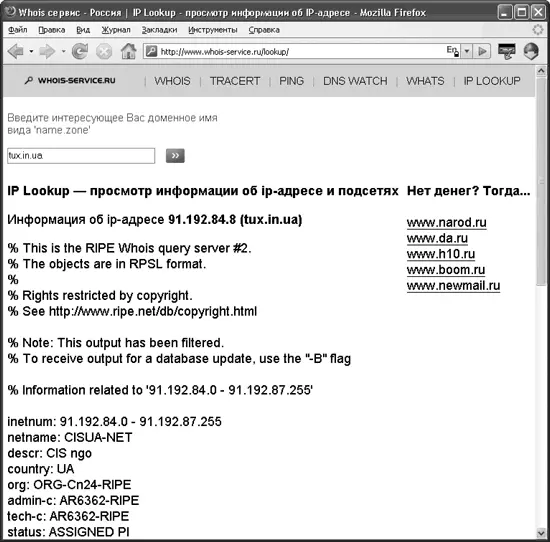

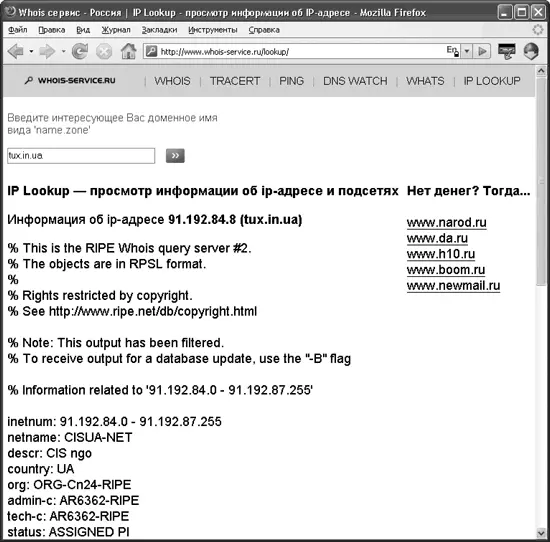

Рис. 7.4.Онлайн-сервис whois

Доступны и другие утилиты:

• tracert – трассировка пути доступа к серверу, проверка времени прохождения данных до каждого из промежуточных узлов на пути к сайту;

• whois и dnswatch – просмотр записей о домене на DNS-серверах, а также информации о серверах, поддерживающих работу зоны DNS и почты для домена;

• ping – проверка доступности узла;

• whatis – информация о веб-сервере, под управлением которого работает сайт, а также операционной системе, запущенной на сервере.

Такие онлайн-сервисы могут пригодиться и тем, у кого в комплекте системы нет соответствующих утилит или они заблокированы администратором, что часто бывает, например, в интернет-кафе.

Если вас пробует нанять на работу небольшая фирма или частное лицо, о котором трудно добыть информацию легальным путем, используйте метод упорного извлечения информации из предполагаемого работодателя: пишите ему письма и задавайте вопросы. Если он действительно заинтересован, то будет все терпеливо объяснять, понимая вашу ситуацию. Если на свои вопросы вы не получите вразумительного ответа, стоит поискать другой вариант.

Часто бывает, что вас все устраивает, работу (сайт, рисунок, перевод, программу и пр.) вы сделали, а денег не получили. Выход из такой ситуации предложить сложно. Для начала необходимо сохранять все копии писем, в которых вы договаривались с работодателем. При выполнении работы следует побеспокоиться о том, чтобы затем доказать авторские права. В этом помогут черновики (нужный рисунок получается не сразу), вкладки с именами разработчиков в программе (такие недокументированные вставки называют «пасхальными яйцами»). Можно до отправки работы отослать самому себе заказное письмо с дискетой и не вскрывать его. В этом случае по почтовому штемпелю можно будет точно определить дату. Можно также «испортить» работу, написав в центре рисунка что-то вроде «для тестирования», ограничить работу программы по времени или отослать только четные страницы перевода, то есть сделать так, чтобы работодатель мог оценить уровень выполненной работы, но не воспользоваться ею в полном объеме.

Рассмотрим тип атак, который наиболее часто упоминается в современной прессе: фишинг и фарминг. Им уделяют большое внимание, так как результат такого мошенничества может привести к хищению номеров кредитных карточек, паролей, сведений о банковском счете и прочих важных данных.

Термин «фишинг» (phishing) созвучен английскому слову fishing – рыбалка, удить. Он произошел от слияния трех слов: password (пароль), harvesting (сбор), и fishing, то есть означает ловлю и сбор паролей. В фишинг-атаках широко используются методы социальной инженерии. Мошенники рассылают миллионы фишинг-сообщений в виде спама или ICQ-сообщений от имени популярных или вызывающих доверие веб-узлов – банков, компаний по выпуску кредитных карт, служб поддержки электронных денежных систем WebMoney, PayPal, аукциона eBay и др. Электронные сообщения, всплывающие окна и веб-узлы, на которые даны ссылки, выглядят официально, а дизайн сайтов полностью идентичен оригинальным, что позволяет мошенникам обманывать людей, заставляя их поверить, что письмо действительно получено от надежной организации. Существует также онлайновый фишинг, когда создается похожий на копируемый сайт в другом домене или с похожим адресом.

Эти сайты поддельные, но ни о чем не подозревающие люди часто отвечают на требования мошенников предоставить номера кредитных карточек, пароли, сведения о банковском счете или другие личные данные. Делается это под предлогом разблокирования, подтверждения, обновления данных учетной записи, восстановления пароля, тестирования нового сервиса или новых возможностей (например, прямой перевод денег в другую систему) и других плановых мероприятий. Мало кто смотрит на адресную строку браузера. Для тех, кто обращает внимание на адреса посещаемых сайтов, развились методы маскировки URL, чтобы сделать их более похожими на оригинальные. Как это делается, было частично описано в разделе «Как избежать обмана при приеме на работу в Интернете» данной главы.

Начав с бесплатных хостингов и адресов типа webmoney.mail.ru, мошенники совершенствовали свои технологии, используя адреса сайтов, записанных перед знаком @, то есть что-то типа http://www.webmoney.ru@12345.com/ . По спецификации то, что записано перед знаком @, считается данными пользователя сайта, записанного после @. Это значит, что фактически обращение идет к сайту 12345.com. В последних версиях Internet Explorer такая адресация запрещена, а в Firefox она вызывает специальное предупреждение (рис. 7.5), однако несколько лет назад эта уловка работала.

Читать дальше

Конец ознакомительного отрывка

Купить книгу