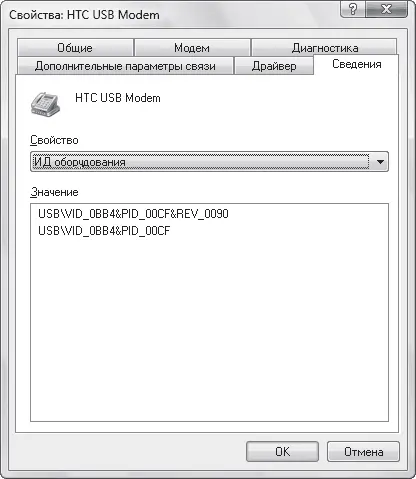

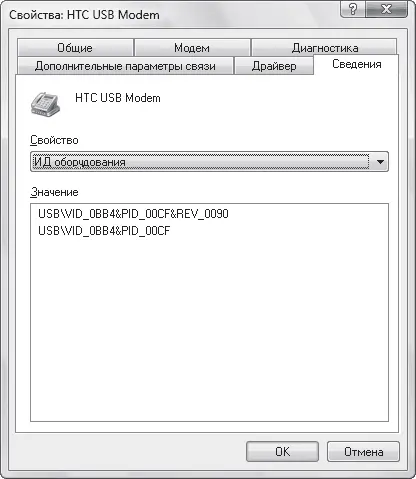

Рис. 3.4. Отображение идентификатора устройства

• Если вы хотите создать список устройств, установка которых будет разрешена, то необходимо присвоить параметру AllowDeviceIDs значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\AllowDeviceIDs, а уже в ней – параметр REG_DWORD-типа, названный в честь идентификатора оборудования, после чего присвоить этому параметру значение 1.

• Если же вы хотите создать список устройств, установка которых будет запрещена, то необходимо присвоить параметру DenyDeviceIDs значение 1. После этого нужно создать ветвь реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DenyDeviceIDs, а уже в ней – параметр REG_DWORD-типа, названный в честь идентификатора оборудования, после чего присвоить этому параметру значение 1.

Сообщение при установке запрещенного оборудования

Некоторые параметры находятся и в ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DeniedPolicy. Например, здесь можно найти параметры строкового типа SimpleText и DetailText. Значение первого из этих параметров определяет заголовок сообщения, отображаемого перед пользователем при попытке установки запрещенного оборудования. Второй же параметр определяет текст этого сообщения.

Ниже представлен REG-файл (расположение на компакт-диске – Файлы реестра\Режимы\InstDriverNoMessage.reg), изменяющий сообщение.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DriverInstall\Restrictions\DeniedPolicy]

"SimpleText"="Запрет установки"

"DetailText"="Данный тип оборудования запрещено устанавливать пользователям, не имеющим прав администратора"

Доступ к съемным устройствам

Кроме запрета на установку драйверов оборудования операционная система Windows Vista поддерживает запрет на подключение съемных устройств, для которых драйверы уже установлены.

Например, запретить доступ пользователей к любому типу съемных устройств можно с помощью параметров REG_DWORD-типа Deny_All и AllowRemoteDASD, расположенных в ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\RemovableStorageDevices. Для этого параметру Deny_All достаточно присвоить значение 1, а параметру AllowRemoteDASD – значение 0. Первый параметр запрещает доступ к съемным устройствам для локальных пользователей, а второй – для удаленных.

Если же необходимо запретить доступ к определенному типу съемных устройств, то следует воспользоваться одним из следующих подразделов ветви реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\RemovableStorageDevices:

• {53f56308-b6bf-11d0-94f2-00a0c91efb8b} – определяет съемные оптические приводы;

• {53f56311-b6bf-11d0-94f2-00a0c91efb8b} – задает дисководы гибких дисков;

• {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} – определяет съемные запоминающие устройства;

• {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} – задает ленточные накопители;

• {6AC27878-A6FA-4155-BA85-F98F491D4F33} – определяет WPD-устройства;

• {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} – задает WPD-устройства.

В этих подразделах могут присутствовать два параметра REG_DWORD-типа: Deny_Read и Deny_Write. Если значение параметра Deny_Read равно 1, то чтение с соответствующего типа съемного носителя будет запрещено. Если же значение параметра Deny_Write равно 1, то будет запрещена запись на соответствующий тип съемного носителя.

3.7. Механизмы безопасности

В Windows Vista многие механизмы безопасности операционной системы были существенным образом доработаны. Кроме того, также появились совершенно новые механизмы безопасности, работу которых можно настроить.

О них, а также и о стандартных механизмах безопасности и пойдет речь в этом разделе.

Существует несколько возможностей настройки работы механизма UAC операционной системы Windows Vista. Все они основаны на использовании параметров REG_DWORD-типа ветви реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

• ConsentPromptBehaviorAdmin – позволяет определить режим использования механизма UAC для пользователей, имеющих права администратора. Он может принимать следующие значения:

–0 – отключить механизм UAC;

–1 – для выполнения административных задач необходимо вводить пароль администратора;

–2 – для выполнения административных задач необходимо подтверждение.

По умолчанию используется значение 2.

• ConsentPromptBehaviorUser – дает возможность задать режим использования механизма UAC для пользователей, не имеющих прав администратора. Он может принимать следующие значения:

–0 – запрещать доступ к функциям, требующим административных привилегий;

Читать дальше

Конец ознакомительного отрывка

Купить книгу