Программа предназначена для полного или частичного восстановления файлов с частично нечитаемых дисков, дискет или других носителей. Она читает файл блоками по 10 Кбайт, и огда устройство (CD-ROM, например) выдает ошибку, размер блока уменьшается в 10 раз, попытка повторяется, и так до тех пор, пока блок данных не будет прочитан без ошибок. Если размер блока достигает минимума, программа пропускает один байт и начинает чтение со следующего. После удачного прочтения размер блока увеличивается в 10 раз и т. д., пока не достигнет максимума – 10 Кбайт.

Как вы уже поняли из первой части раздела, обычное удаление не гарантирует удаление в прямом смысле этого слова – стирается не сам файл, а соответствующая ему запись в таблице разделов. И даже если вы отформатировали диск – его также легко восстановить.

Для полного и безвозвратного уничтожения данных используются специальные утилиты – шредеры (от англ. shredder). Смысл их работы заключается в многократной перезаписи стираемых файлов, что гарантирует невозможность их дальнейшего восстановления. Рассмотрим некоторые из таких утилит.

Eraser.Популярнейшая программа для безвозвратного удаления файлов, директорий и чистки следов в свободной области диска методом перезаписи. Имеет несколько стандартных режимов работы (включая стандарты DoD и Гутмана) и позволяет создавать свои режимы с произвольным количеством проходов при перезаписи. Для уничтожения данных Acronis Proof Eraser использует известные национальные стандарты уничтожения информации на жестких дисках (например, Российский стандарт ГОСТ P50739-95), а также алгоритмы, разработанные авторитетными специалистами по защите информации, многократно превосходящие национальные стандарты. Программа примечательна наличием планировщика, благодаря которому процесс очистки диска полностью автоматизирован, а также freeware-распространением.

RedBut.Программа представляет собой комплексное решение для защиты информации от утечки, доступа посторонних, реализует своевременное удаление или шифрование конфиденциальной информации в экстренных случаях, заметая следы активности операционной системы и пользователя.

С помощью RedBut можно удалять указанные файлы и папки без возможности восстановления, а также зашифровывать их современными стойкими криптоалгоритмами. RedBut позволяет очистить множество следов активности системы: файлы журнала приложений Windows, данные в буфере обмена, списки недавно использованных документов, списки часто используемых программ, временные файлы приложений, удаленные файлы в Корзине,а также следы сетевой активности пользователя.

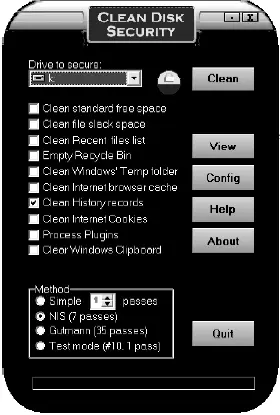

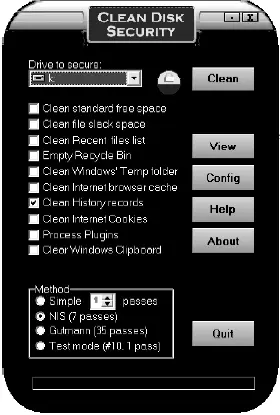

В заключение хочется привести краткое описание программы Clean Disc Security(рис. 7.8).

Приложение позволяет уничтожить данные одним из четырех вариантов.

♦ Простой вариант (перезапись случайными данными до шести проходов). Может быть полезен для домашнего использования.

♦ Вариант NIS, согласно правилам "National Industrial Security Program Operating Manual", подразумевает использование более продвинутых техник для уничтожения данных, в частности: место на диске с данными перезаписывается семью подходами, каждый из которых включает следующие операции – см. рис. 7.8.

Рис. 7.8.Окно утилиты Clean Disc Security

♦ Gutmann method – уничтожение данных методом Гутмана согласно руководству "Secure Deletion of Data from Magnetic and Solid-State Memory". Gutmann method – наиболее надежный способ уничтожения данных, применяемый, если высока вероятность использования точной аппаратуры для восстановления данных.

Как и другие программы аналогичного класса, помимо профессионального уничтожения данных, программа позволяет очистить множество следов активности системы. Скачать приложение можно по адресу http://www.diskcLeaners.com/.

Глава 8

Защищенные системы – какие они?

♦ UNIX-среда

♦ Безопасность Windows Vista – взлом адекватен защите!

Как бы нам ни хотелось верить в то, что идеально защищенные системы существуют, приходится констатировать лишь то, что к защищенным системам можно только приблизиться. Можно, еще как можно.

В этой главе вы узнаете:

♦ в чем принципиальное отличие UNIX-подобных систем от систем линейки Windows в контексте обеспечения безопасности;

♦ какие из ныне существующих техник могут быть с успехом использованы для создания безопасной среды выполнения кода;

Читать дальше

Конец ознакомительного отрывка

Купить книгу