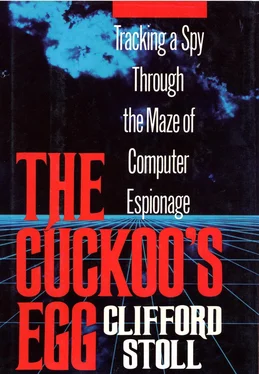

Были ли идентификаторы украдены? Украсть идентификатор пользователя сети так же легко, как и номер телефонной кредитной карточки — достаточно подсмотреть через плечо, когда набирают номер. Возможно, хакер срисовал номера нескольких пользователей сети Дейтекс. Если они работают в больших транснациональных компаниях, то могут никогда ничего не заметить.

А может, этот парень действует с кем-нибудь в сговоре?

Себя я уже почти убедил, что он работает один. Если бы два человека работали вместе, им постоянно пришлось бы обмениваться паролями. Но главное, хакер демонстрирует одни и те же качества — терпелив, методичен, прилежен как автомат. Другой человек не мог выдержать точно такой же стиль, работая с сетью Милнет.

Некоторые из абонентов не дремали. На следующий день, после попытки вскрыть их двери, двое позвонили мне.

Сначала позвонил Грант Кэрр с военно-воздушной базы в Хилле, штат Юта. Его волновало, что один из моих пользователей, Свентек, в последний уикенд пытался проникнуть в их компьютер. То же самое сообщил Крис МакДональд с ракетного полигона в Уайт Сэндс.

Есть еще военные базы, где охрана не дремлет!

Следующие несколько дней хакер заставил меня покрутиться. Он постоянно сканировал файлы СОИНЕТ, так что каждые несколько часов я добавлял парочку новых. Я хотел, чтобы в них отражалась реальная жизнь офиса, с его текущими делами и болтливой секретаршей, которая толком даже не знает, как работает компьютер. Вскоре на фабрикацию этой чепухи я тратил по часу в день.

Хорошо, Зик Хэнсон рассказал мне кое-что о воинских званиях — область, в которой я был полным профаном.

— Военные представляют собой обычную иерархическую систему. Наверху — высший офицерский состав. Генералы. Ниже — полковники, кроме ВМФ, где вместо них капитаны. Потом идут подполковники, потом майоры и капитаны…

В высшей школе, пожалуй, будет попроще: каждый с галстуком — «профессор», с бородой — «декан», а сомневаешься — зови «доктор».

С интервалом в несколько дней хакер лазил в мою систему и считывал файлы СОИНЕТ. Если у него и были сомнения относительно достоверности этой информации, то он никак не выказывал их. Наоборот, вскоре в своих попытках проникнуть в военные компьютеры он начал использовать имя СОИНЕТ. В некоторых эрзац-файлах описывались сетевые соединения с компьютерами Милнет. Я позаботился, чтобы в них было побольше жаргона и технических подробностей.

Однако, приманка пока не приближала арест хакера. Конечно, они аккуратно отслеживали его при каждом появлении, но я ждал телефонного звонка с сообщением: «все, парень в полицейском участке».

Теперь, когда немцы вышли на подозреваемого, Майк Гиббонс встретился в Вирджинии с государственным прокурором. Новости из ФБР: немецкий гражданин не будет выдан, исключая, правда, случай шпионажа.

К концу недели хакер провел еще пять сеансов связи, по часу и более. Он подключался к компьютерам ВМФ и армейским компьютерам, проверяя, свободен ли вход. Я недоумевал, почему они до сих пор не прикрыли эти бреши. Затем он какое-то время провел около нашего лабораторного компьютера, снова выискивая файлы СОИНЕТ.

Возможно, он беспокоился, как бы мы не узнали о краже задания «Свентек», поэтому, обнаружив еще одно неиспользуемое задание, приспособил его для себя.

Меня беспокоили ребята из моего отдела. Кто-нибудь из них мог послать сообщение на электронную доску объявлений или проболтаться в разговоре. Хакер по-прежнему искал в нашей системе ключевые слова «безопасность» и «хакер», и, если он наткнется на подобное сообщение, то птичка улетит из клетки.

Немцы обещали арестовать его к ближайшему уикенду. В четверг, 22 января хакер сделал очередную, и, как я надеялся, последнюю, вылазку. Он проник в компьютер фирмы «Боулт, Беранак и Ньюман» в Кембридже, штат Массачусетс. Он был так же не защищен, как и остальные — вы просто подключались под именем «гость» без всякого пароля.

Я уже слышал о ББН — именно она создала Милнет. Кроме того, их компьютеры скоро будут управлять большей частью сети Милнет. Хакер нащупал исключительно чувствительный узел. Если бы ему удалось внедрить в этот компьютер троянского коня, сделанного надлежащим образом, он смог бы выкрасть все пароли, которые когда-либо использовались в Милнет. Потому что именно здесь ББН разрабатывала сетевое программное обеспечение.

Пароли, украденные из Лоуренсовских лабораторий в Беркли, обеспечивают доступ лишь к местным компьютерам. «Заминировать» программное обеспечение можно только там, откуда его распространяют. Заложи логическую бомбу в разрабатываемое программное обеспечение, и она вместе с «правильным» кодом будет растиражирована по всей стране.

Читать дальше

Конец ознакомительного отрывка

Купить книгу

![Джон Уиндэм - День триффидов [День триффидов. Куколки. кукушки Мидвича. Кракен пробуждается]](/books/85014/dzhon-uindem-den-triffidov-den-triffidov-kukolk-thumb.webp)