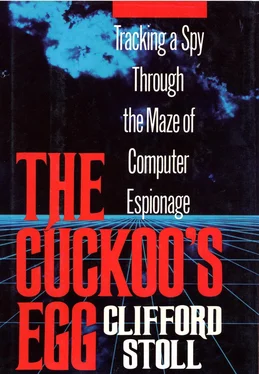

КТО

Астро

Картер

Ферми

Майер

Микропробы

Оппи

Соинет

Свентек

Тенчек

Томкинс

Вот крючок, вот червячок. Ну, давай, глотай, дружок!

lbl> grep соинет/etc/passwd

Он дал команду на просмотр файла паролей, чтобы узнать кто работает в СОИНЕТ.

соинет: sx4sd34x2:user соинет, flies in/u4/соинет, владелец соинет рабочий проект

Ха! Он проглотил наживку! Он пытается добыть информацию о пользователе СОИНЕТ! И я знаю, что он сейчас сделает — он начнет лазить по директории СОИНЕТ.

lbl> cd/u4/соинет

он вошел в директорию СОИНЕТ

lbl> ls

и хочет просмотреть список имен файлов

Нарушение защиты — вы не являетесь владельцем

но он не может увидеть их!

Разумеется, он не может прочитать информацию СОИНЕТ — я полностью закрыл доступ к этим файлам. Но он знает, как обойти мою защиту. Ему нужно-то несколько минут. Клюнет ли на приманку для дураков? Клюнул. Вот он удостоверился, что программа электронной почты Гну-Эмакс на месте. А теперь готовит программу-обманщицу. Через пару минут он превратится в системного менеджера.

Только сейчас я решил позвонить Стиву Уайту.

— Звони в Германию. Хакер надолго на связи.

— Заметано, Клифф. Я перезвоню через десять минут.

Ну, теперь дело за немцами. Смогут ли они подсечь рыбку? Так, посмотрим, сейчас в Беркли 5.15 пополудни, значит в Германии… 2.15 — раннее утро или поздняя ночь. Или 1.15? В любом случае — это не время для деловой активности. Но техники из Ганновера наверняка дежурят.

Пока суд да дело, хакер не тратил время попусту. Меньше, чем за пять минут, он подготовил специальную программу, которая сделает его системным менеджером. Привязавшись к утилите Гну-Эмакс, он протащил ее в системную область. Теперь, как только ЮНИКС обнаружит эту программу… — все, готово! Он — суперпользователь.

Хакер кинулся прямиком к защищенным файлам СОИНЕТ. Не колеблясь, он первым делом распечатал список имен файлов:

lbl> ls

Связи

Бланк-заказа

Финансирование

Почтовые-адреса

Пентагон-запросы

Покупки-заказы

Докладные-Гордону

Родес-письмо

СОИ-компьютеры

СОИ-сети

СОИ-сеть-предложение

Пользователи-список

Глобальная-сеть

Посетители-информация

Некоторые из этих имен не просто файлы, а директории — целые шкафы, набитые другими файлами.

Что он будет просматривать в первый раз? Все. Следующие сорок пять минут он открывал файл за файлом, просматривая весь мусор, который мы с Мартой для него собрали. Куча занудных текстов с редкими изюминками технических данных. Например:

Дорогой майор Родес!

Благодарим за Ваши замечания, касающиеся процедур доступа к СОИНЕТ. Как Вам известно, для доступа как к секретным, так и обычным частям сети СОИНЕТ требуется Идентификатор Пользователя Сети (ИПС). Хотя эти ИПСы назначаются в разных местах, важно, чтобы пользователи, имеющие доступ к обеим частям сети, обладали одним и тем же ИПСом. По этой причине, ваш командный пункт должен напрямую связаться с управляющими сети. У себя в лаборатории в Беркли мы легко могли бы изменить Ваш ИПС, но считаем, что Вам целесообразней направить аналогичный запрос управляющим сети.

Искренне Ваша Барбара Шервин.

Ага, в этом письме есть намек на то, что в сеть СОИНЕТ можно войти из компьютера лаборатории Лоуренса в Беркли. Готов спорить, он потратит час или два на поиски порта входа в эту мифическую СОИНЕТ. Точно. Он даже прервал просмотр файлов, чтобы поискать входы в СОИНЕТ. На экране монитора я наблюдал, как он терпеливо просматривал все наши каналы связи. Не зная систему как следует, он не смог просмотреть ее целиком, но все же потратил десять минут на поиск системных портов, помеченных идентификатором «СОИ».

Крючок, леска и грузило.

Он опять приступил к чтению фальшивых файлов СОИНЕТ и распечатал файл с названием бланк-заказа:

Проект сети СОИ Лаборатория Лоуренса в Беркли а/я 50-351 Циклотрон Роуд 1 Беркли, Калифорния 94720

Имя имя

Адрес адрес

Город город. Штат штат, Код код

Дорогой сэр! Благодарим за Ваш интерес, проявленный к СОИНЕТ. Будем рады по Вашему запросу выслать дополнительную информацию относительно данной сети. Список рассылаемых документов перечислен ниже. Выберите, пожалуйста, документы, которые Вы хотели бы получить:

Ном. 37.6 СОИНЕТ. Обзор основных аспектов, 19 стр., пересмотрено — сентябрь, 1985

Ном. 41.7 Стратегическая оборонная инициатива и компьютерные сети: Планы и их реализация.(записки конференции), 227 стр., пересмотрено — сентябрь, 1985

Читать дальше

Конец ознакомительного отрывка

Купить книгу

![Джон Уиндэм - День триффидов [День триффидов. Куколки. кукушки Мидвича. Кракен пробуждается]](/books/85014/dzhon-uindem-den-triffidov-den-triffidov-kukolk-thumb.webp)