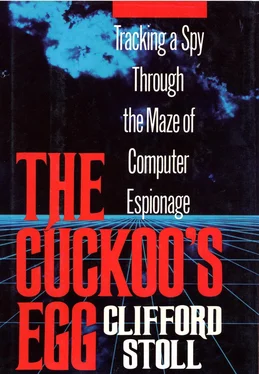

Я выплеснул эту новость на Дэйва Клэвленда.

— Предположим, хакер живет в Калифорнии, звонит на Восточное Побережье, затем соединяется с Беркли. Это объясняет время задержки.

— Хакер не из Калифорнии, — ответил мой гуру. — Я уже говорил тебе, он совсем не знает ЮНИКС Беркли.

— Может, у него слишком медленный компьютер?

— Маловероятно, поскольку он все-таки дока в ЮНИКСе.

— Может быть, он умышленно уменьшил быстродействие Кермита?

— Да никогда! Это приведет к неоправданным временным затратам при передаче файлов.

Может быть, методика ошибочна. Может, медленный компьютер. Может, он использует еще одну сеть за телефонными линиями AT&T. Сеть, о которой я не подозревал. Каждая новость уводит в другом направлении. Тимнет сказал про Окленд. Телефонная компания указала на Вирджинию. По эхо-сигналам можно предположить, что он находится за четыре тысячи миль от Вирджинии.

К концу сентября хакер навещал нас каждый день. Высовывал перископ, оглядывался и через несколько минут исчезал. Этого времени для выслеживания явно не хватало, так что не стоило дергаться. Я психовал и чувствовал себя виноватым. Единственным способом продолжить слежку за хакером было замаскировать охоту под работу. Я возился с построением графиков на компьютере, чтобы умиротворить физиков и астрономов, а затем уже разбирался в свое удовольствие с сетевыми соединениями. Некоторые сетевые программы действительно требовали моего вмешательства, но обычно я просто пытался понять, как они работают. Я звонил в другие вычислительные центры, чтобы кое-что разузнать о сетях. Между делом я осторожно заговаривал и о хакерах: кто еще на них нарывался?

Дэн Колковиц из Стэнфордского университета был почти уверен, что у них завелся хакер. До них от Беркли — всего час езды на машине. Однако на велосипеде пришлось бы тащиться целый день. Поэтому мы жаловались друг другу по телефону, пытаясь выяснить, тот ли парень действует нам обоим на нервы или разные.

Начав наблюдение, я обнаружил, что в мой компьютер пытается влезть незваный гость. Раз в несколько дней кто-то набирал телефонный номер и пытался войти в систему с паролями system (система) и guest (гость). Попытки всегда оканчивались неудачей, поэтому я особо не беспокоился. У Дэна все было намного хуже.

— Похоже, каждый щенок в Силикон Вэлли хочет вломиться в Стэнфорд, — стонал Дэн. — Они узнали пароли для действующих студенческих атрибутов и вовсю воруют машинное время. Все это до чертиков надоело, но мы вынуждены с этим мириться, поскольку основной принцип Стэнфорда — открытость системы.

— А вы не собираетесь прикрыть лавочку?

— Если слишком затянуть гайки в системе защиты, то это многих опечалит, — сказал Дэн. — Часть данных должна находиться в общем владении, поэтому доступ по чтению для большей части файлов открыт для всех. Если сменить пароли, нас завалят жалобами. Кроме того, многие требуют обеспечить приватность информации.

Хакер особенно досаждал Дэну.

— Мало того, что он нашел дыру в стэнфордском ЮНИКСе, но еще и повадился звонить по телефону. Он болтал по два часа, одновременно копаясь в моих системных файлах.

— Вы его выследили?

— Пытался. Пока он трепался, я позвонил в стэнфордскую полицию и в телефонную компанию. За два часа они так и не смогли его выследить.

Я подумал о Ли Ченге из Пасифик Беллз. Тракт, проходящий через всю страну, он проследил за десять минут; Тимнет раскрутился меньше, чем за минуту.

Мы сравнили наших хакеров.

— Мой ничего не портил, — сказал я, — просто рылся в файлах и использовал сетевые соединения.

— У меня тоже. Я внес изменения в операционную систему и теперь могу наблюдать, как он орудует.

Я вел наблюдения при помощи персональных компьютеров, но принцип был тот же.

— Он пытался слизнуть файл паролей и системные утилиты?

— Да. Он пользуется псевдонимом «Пфлойд»… Спорю, он фанат «Пинк Флойда». Он всегда работает поздно ночью.

Тут была разница. Мой хакер часто появлялся в полдень. Подумав, я заключил, что Стэнфорд «обслуживает» другой парень. Берклиевский хакер, казалось, предпочитал имя «Хантер», хотя иногда воровал и другие учетные имена.

Спустя три дня в «Сан-Франциско Экзаминер» от 3 октября появился заголовок «Компьютерные ищейки идут по следу талантливого хакера». Репортер по имени Джон Маркофф разнюхал стэнфордскую историю. Мимоходом он также упомянул, что тот же самый хакер залез в компьютеры Лоуренсовской лаборатории в Беркли. Насколько это соответствовало истине? В заметке описывались ловушки, расставленные Дэном, и провозглашалось, что стэнфордский Пфлойд неуязвим. Но репортер переврал псевдоним: «Коварный хакер использовал имя „Пинк Флойд“».

Читать дальше

Конец ознакомительного отрывка

Купить книгу

![Джон Уиндэм - День триффидов [День триффидов. Куколки. кукушки Мидвича. Кракен пробуждается]](/books/85014/dzhon-uindem-den-triffidov-den-triffidov-kukolk-thumb.webp)