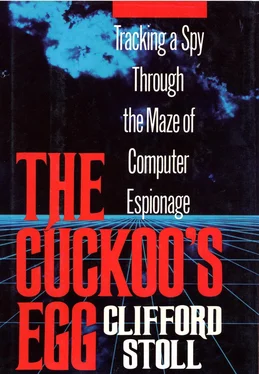

Дэйв знал, что я обычно игнорирую непонятные команды. Я держал оборону, как мог: «Ну, флаг е означает, что в список надо помещать имя процесса и окружение, а флаг а — что выводить надо все процессы, а не только ваши. Хакер хотел видеть все, что работало на системе.»

— Ладно, половину ты знаешь. А флаги g и f ?

— Не знаю.

— Список с флагом g нужен для сведений как об «интересных», так и о «неинтересных» процессах. Выведены будут все второстепенные задания, например, программа учета, а также все скрытые процессы.

— А мы знаем, что он «химичит» с программой учета.

Дэйв улыбнулся.

— Остался только флаг f . В ЮНИКС-Беркли он отсутствует. Этот флаг используется в ЮНИКС-АТ&Т для вывода списка файлов каждого процесса. ЮНИКС-Беркли делает это автоматически, и не нуждается во флаге f . Наш приятель не знает ЮНИКС-Беркли. Он принадлежит к числу апологетов старого ЮНИКСа.

Операционная система ЮНИКС была разработана в начале 70-х годов в лаборатории Белл фирмы AT&T в Нью-Джерси. В конце 70-х новообращенные почитатели ЮНИКСа из лаборатории Белл посетили университет в Беркли, и была создана новая, более совершенная версия ЮНИКСа.

Между приверженцами небольшой, компактной версии фирмы AT&T и более проработанной версии Беркли произошел раскол. Несмотря на многочисленные конференции, попытки разработать стандарты и разного рода обещания, консенсус достигнут не был. На белом свете остались две конкурирующие друг с другом операционные системы ЮНИКС. Ребята нашей лаборатории использовали, конечно, ЮНИКС-Беркли, как, впрочем, любые здравомыслящие программисты. Говорят, что парни с Восточного Побережья предпочитают ЮНИКС-АТ&Т — а зря! По одной букве Дэйв исключил целую компьютерную популяцию Западного побережья. А не мог ли хакер из Беркли просто использовать один из образцов старой команды? Но Дэйв отбросил это предположение.

— Мы наблюдали работу человека, никогда не пользовавшегося ЮНИКС-Беркли.

Он глубоко вздохнул и прошептал: «Неуч.»

Вэйна совершенно не интересовал ЮНИКС. Кроме того, он чувствовал, что хакер ничего не мог почерпнуть из файла паролей: «Послушайте, совершенно невероятно, чтобы хакер мог что-нибудь расшифровать. Единственно, что он может узнать — наши имена. К чему беспокоиться?»

Поразмыслим… Пароли — это краеугольный камень системы защиты больших вычислительных машин. Персональные компьютеры не нуждаются в паролях: здесь только один пользователь. Каждый, сидящий за клавиатурой, имеет доступ к любой программе. Но когда десять или двадцать человек одновременно используют одну и ту же систему, необходимы гарантии, что сидящий за терминалом человек — не самозванец. Пароли, как и электронная подпись, удостоверяют подлинность транзакции. Работа автоматических машин для подсчета голосов, пользование телефонными кредитными карточками, работа систем перевода электронных денег и даже некоторых телефонных автоответчиков зависит от паролей. «Срисовав» пароли или научившись их подделывать, хакер может создать подложное состояние, пользоваться бесплатно разного рода услугами или покрывать чеки при отсутствии средств на счету. Когда деньги хранятся в несгораемых шкафах, то медвежатники подбирают комбинацию к замку. Теперь, когда средства защиты — это просто биты в памяти компьютера, взломщики охотятся за паролями. Если на компьютере работают пятьдесят или сто пользователей, можно просто хранить пароли в отдельном файле. При подключении надо всего лишь запросить пароль и сравнить его с находящимся в файле образцом. Если вокруг друзья — проблем не возникает. Но как сделать, чтобы кто-нибудь украдкой не заглянул в файл паролей? Ну, надо установить такую защиту, чтобы прочесть его могла только операционная система.

Даже если защитить файл паролей, следует учитывать, что через определенные промежутки времени со всех файлов на магнитные ленты снимаются копии возобновления. Даже программист-новичок может прочесть эти ленты на другом компьютере и вывести содержимое файла. Сама по себе защита файла безопасности не обеспечивает. В 1975 году Боб Моррис и Фред Грамп из лаборатории Белл разработали способ защиты паролей, работающий даже при отсутствии защиты файлов. Они использовали шифрование. Если взять, например, пароль «cradle», то компьютер не ограничится простой записью его в файл. ЮНИКС преобразует буквы пароля в шифрограмму: «pn6eewersyq». В файле хранится результат шифрования, а не исходный текст пароля. Файл паролей ЮНИКСа может выглядеть примерно так:

Читать дальше

Конец ознакомительного отрывка

Купить книгу

![Джон Уиндэм - День триффидов [День триффидов. Куколки. кукушки Мидвича. Кракен пробуждается]](/books/85014/dzhon-uindem-den-triffidov-den-triffidov-kukolk-thumb.webp)