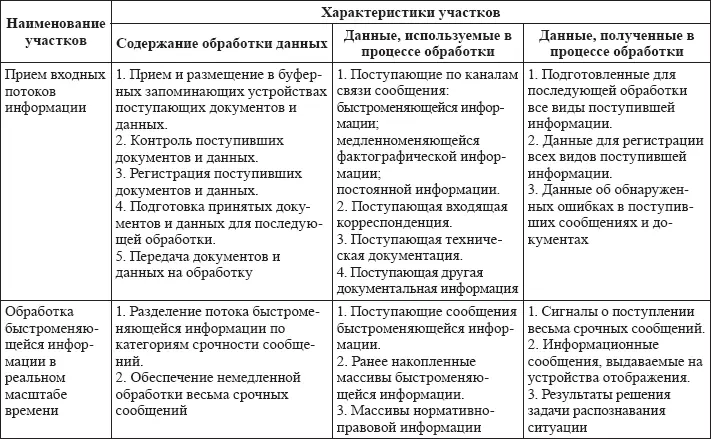

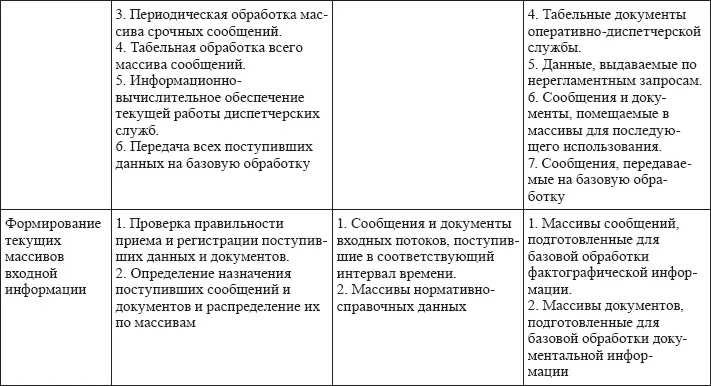

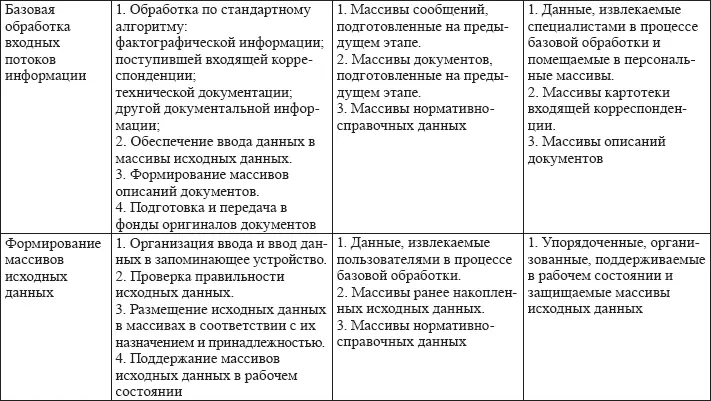

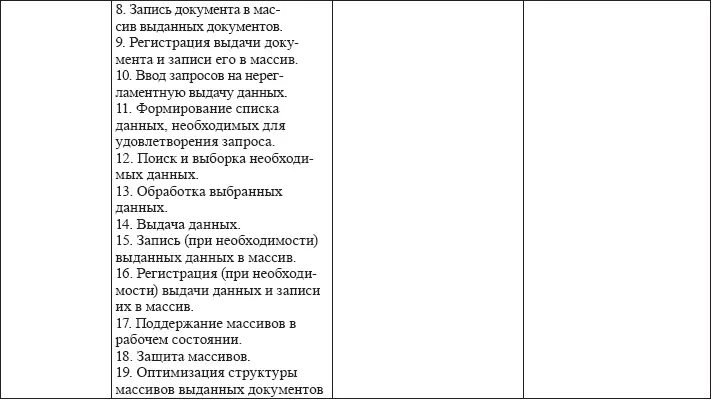

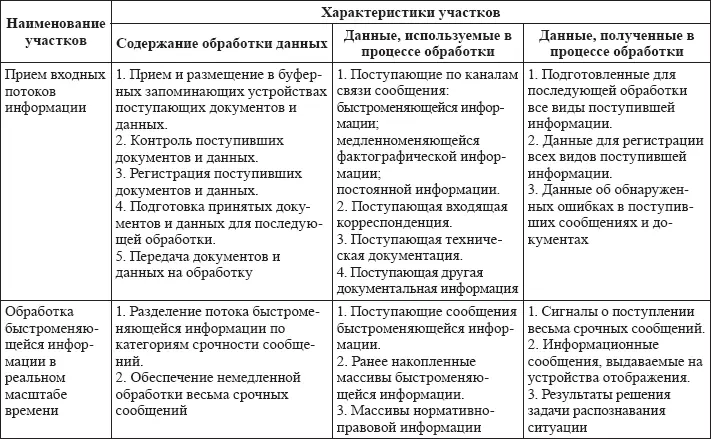

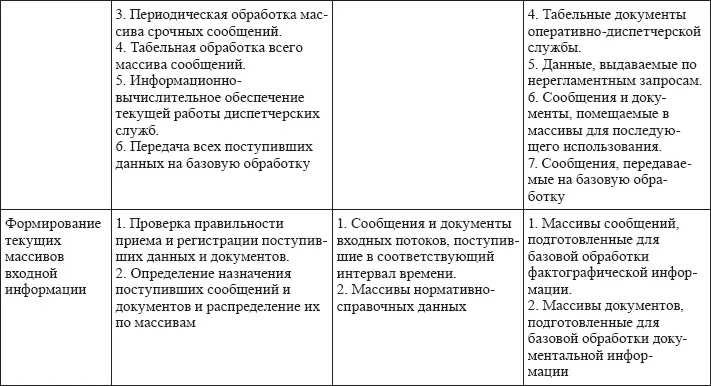

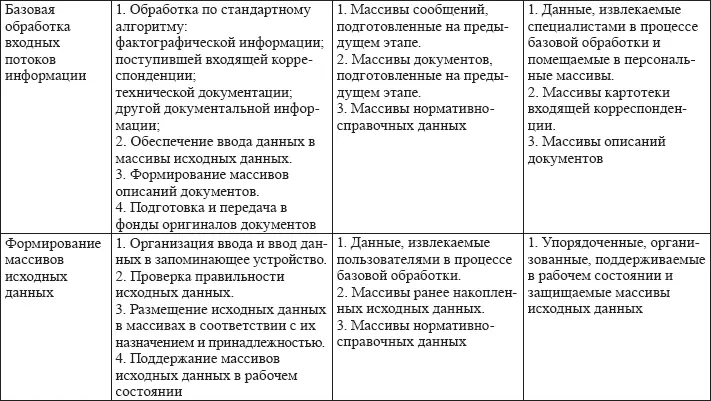

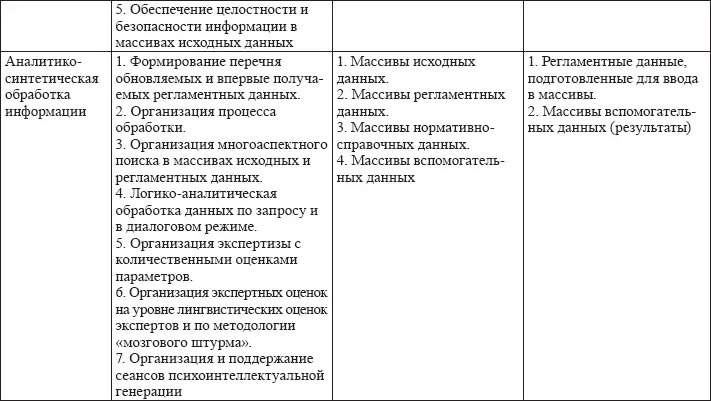

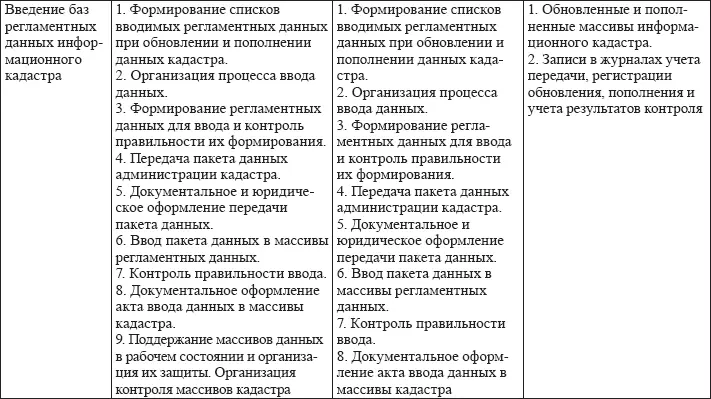

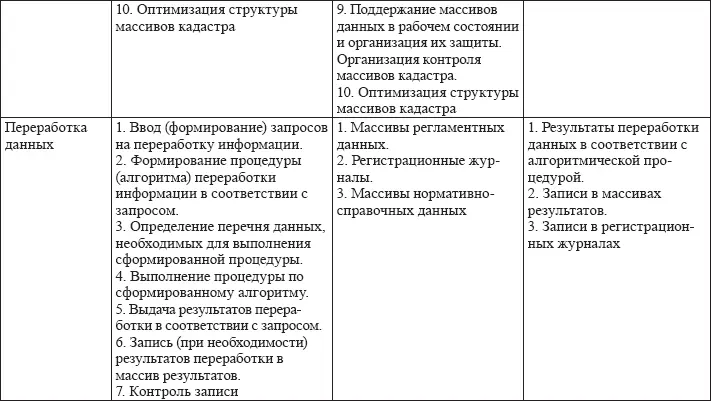

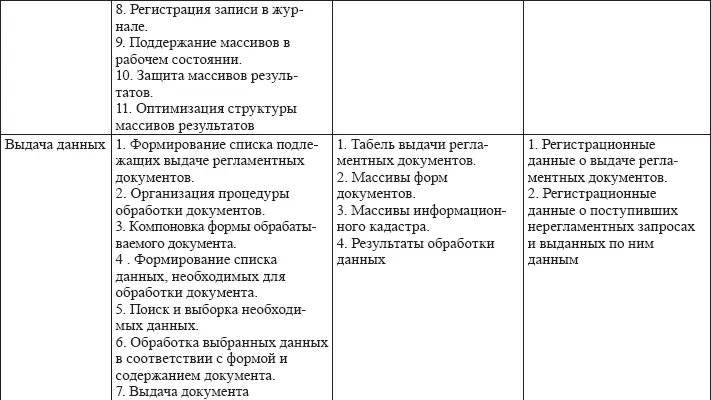

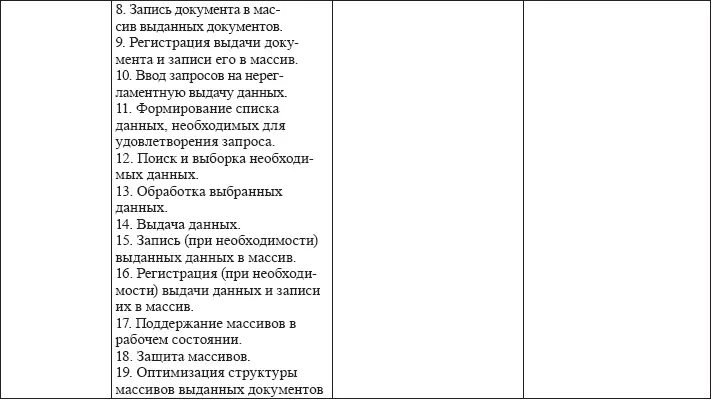

Таблица 8

Унифицированная технология автоматизированной обработки информации

5. Методология оценки уязвимости (защищенности) информации. Данная методология должна содержать методы, модели и инструментальные средства определения текущих и прогнозирования будущих значений каждого из системы показателей уязвимости (защищенности) информации под воздействием каждой из потенциально возможных угроз и любой их совокупности.

6. Методология определения требований к защите информации. Данный компонент определяет подходы, средства и методы практической организации защиты. По возможности требования к любым параметрам создаваемых систем должны быть выражены в количественном эквиваленте. С повышенным влиянием на систему различных неопределенностей, требования к системе защиты определяются эвристическими и теоретико-эмпирическими методами. Построение системы необходимо проводить во взаимосвязи с задачами оптимизации и стандартизации.

7. Система концептуальных решений по защите информации. Под концептуальным решением понимается решение, которое создает объективные предпосылки для формирования инструментальных средств, необходимых и достаточных для эффективного решения всей совокупности задач по защите информации на регулярной основе и в соответствии с требованиями к их решению. Требования к решению задач определяются целями функционирования системы защиты. Концептуальные решения должны быть научно обоснованными и оптимальными. Принятие решений относится к слабоструктурированным задачам, и методики их решения должны основываться на эвристических методах.

8. Требования к концептуальным решениям. Данный компонент концепции защиты заключается в обосновании таких требований к каждому из концептуальных решений, которые обеспечивали бы достижение целей их принятия наиболее рациональным способом.

9. Условия, способствующие повышению эффективности защиты. Данный компонент защиты информации заключается в формировании и обосновании перечней и содержания условий, соблюдение которых будет существенно способствовать повышению уровня защиты при расходовании выделенных для этих целей средств, обеспечивающих требуемый уровень защиты.

Целями защиты информации является:

• предупреждение возникновения условий, благоприятствующих порождению дестабилизирующих факторов;

• предупреждение непосредственного проявления дестабилизирующих факторов в конкретных условиях функционирования системы защиты;

• обнаружение проявившихся дестабилизирующих факторов;

• предупреждение воздействия дестабилизирующих факторов на защищаемую информацию;

• обнаружение воздействия дестабилизирующих факторов на информацию;

• локализация (ограничение) воздействия дестабилизирующих факторов на информацию;

• ликвидация последствий воздействия дестабилизирующих факторов на информацию.

Для реализации целей защиты информации сформированы 10 классов задач:

1. Введение избыточности элементов системы. Включение в состав системы дополнительных компонентов сверх минимума, который необходим для выполнения ими всего множества своих функций. Избыточные элементы функционируют одновременно с основными. Это позволяет создавать системы, устойчивые относительно внешних и внутренних дестабилизирующих воздействий. Избыточность подразделяют на организационную (введение дополнительной численности людей), аппаратную (введение дополнительных технических устройств), программно-алгоритмическую (введение дополнительных алгоритмов и программ), информационную (создание дополнительных информационных массивов), временную (выделение дополнительного времени для проведения обработки информации).

Читать дальше

Конец ознакомительного отрывка

Купить книгу