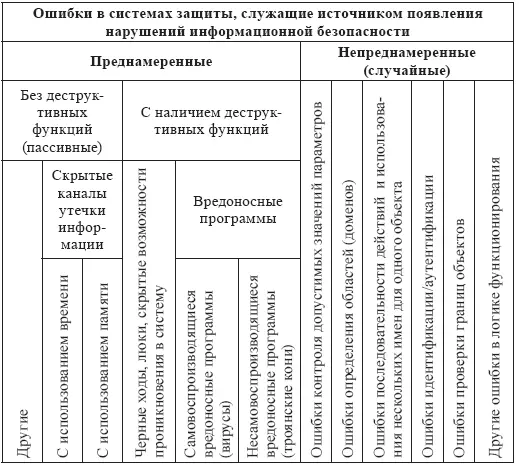

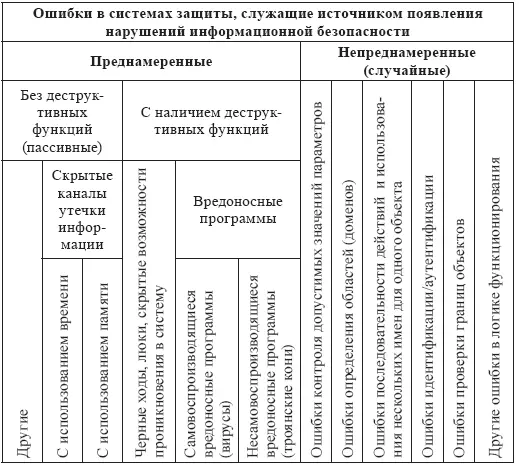

Ошибки, служащие источником появления нарушений информационной безопасности, могут быть внесены в систему защиты преднамеренно, либо возникнуть неумышленно, непреднамеренно. Для выявления таких непреднамеренных или случайных ошибок применяются различные стратегии и методики. Большинство случайных ошибок может быть выявлено и устранено при увеличении времени и глубины анализа и тестирования кода системы защиты. Но в отношении наиболее серьезных преднамеренно внесенных и замаскированных ошибок этот способ является малоэффективным. Для эффективного поиска таких ошибок необходимо проведение специальных испытаний, заключающихся в попытках проникновения в систему и проведения атак на систему защиты.

В некоторых случаях определенные функции, специально добавленные в программное обеспечение, предопределяли внесение в систему защиты непреднамеренных ошибок. Возможность использования удаленной отладки или настройки системы может привести к появлению нарушений информационной безопасности. Такая ошибка может быть классифицирована как преднамеренная, но не имеющая деструктивной функции.

Определенные злоумышленные, преднамеренные ошибки могут рассматриваться как случайные. Случайные ошибки вносятся в систему при разработке требований к безопасности и спецификаций системы защиты, а также в процессе сопровождения системы, т. е. обновлении версии, поставки новых утилит и т. п. Преднамеренные ошибки внедряются в систему на этапе ее применения, в противном случае возможно компрометация системы.

Преднамеренные и злоумышленные ошибки являются достаточно трудно обнаруживаемыми, так как они специально скрыты, замаскированы с целью их не обнаружения. Они являются самыми опасными. Специально внесенные ошибки с деструктивными функциями могут серьезно нарушить функционирование системы. Случайные ошибки, безобидные сами по себе, также могут быть использованы для этих же целей специально написанными программами.

Преднамеренное внедрение нарушений информационной безопасности с наличием деструктивных функций.

Преднамеренно внесенные в систему защиты нарушения и связанные с ними каналы утечки информации являются результатом функционирования предварительно внедренных вредоносных программ. Характеристикой вредоносных программ является активное их функционирование и противодействие системе обеспечения безопасности и обеспечение утечки информации.

«Черным ходом» называется скрытая или замаскированная возможность получения доступа к ресурсам в обход стандартных механизмов контроля. Например, разработчик программы проверки уникального идентификатора может при совпадении контролируемого параметра с известной только ему константой предусмотреть осуществление некоторые непредусмотренных действий, скажем, отменить контроль доступа для субъекта с этим идентификатором. В дальнейшем этот разработчик мог бы использовать этот «черный ход» для бесконтрольного доступа к информации.

Преднамеренно внедренные нарушения информационной безопасности без деструктивных функций.

Вредоносные программы могут осуществлять взаимодействие с атакующим систему злоумышленником через «скрытые каналы» утечки информации. Под скрытым каналом понимают любую возможность обмена информацией с процессами или другими компонентами системы, не предусмотренную ее разработчиками и, как следствие, неконтролируемую системой защиты. Отсутствие контроля над скрытыми каналами со стороны системы защиты широко используются злоумышленниками.

Для использования скрытых каналов требуется наличие двух процессов:

1) посредством вредоносных программ осуществляется сбор информации, интересующей злоумышленника, которая помещается в скрытый канал, неконтролируемый системой защиты;

2) прослушивание канала в ожидании поступления собранной информации, и при ее появлении выполняет необходимую обработку и сохранение.

Скрытые каналы утечки в зависимости от способа кодирования информации, передаваемой между этими процессами, подразделяются на два типа: с использованием памяти и с использованием времени.

В первом случае для кодирования передаваемой информации используется либо область памяти (установление характерных признаков в имени и атрибутах файла), либо вообще неиспользуемая область (зарезервированные поля в заголовке сетевого пакета).

Читать дальше

Конец ознакомительного отрывка

Купить книгу