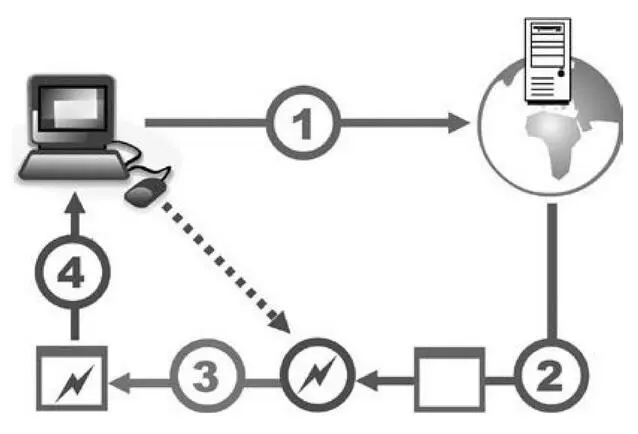

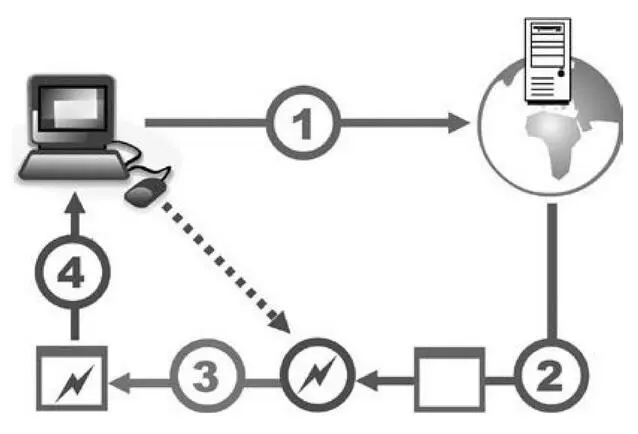

Рис. 3. Стандартная схема веб-инжекта: 1 — компьютер клиента запрашивает у сервера веб-страницу; 2 — сервер передает веб-страницу на локальный клиентский компьютер; 3 — заразивший этот компьютер троянец встраивает в веб-страницу постороннее содержимое; 4 — модифицированная веб-страница отображается в окне браузера

С технической точки зрения наиболее ранние реализации механизма веб-инжектов были довольно примитивными: например, на страницах популярных интернет-магазинов троянец мог разместить поддельную форму для ввода реквизитов банковской карты, используя которые, злоумышленники впоследствии совершали несанкционированные держателем карты покупки (приобретенные таким способом дорогостоящие товары впоследствии сбывались различными способами, например, через системы онлайн-аукционов или электронных досок объявлений). Позже встраиваемое в веб-страницы содержимое стало использовать различные интерактивные элементы, в частности, сценарии на языке JavaScript или функции библиотеки jQuery для имитации действий пользователя или сокрытия последствий хищения.

Так, после проведения несанкционированной транзакции с использованием системы «банк — клиент» некоторые банковские троянцы в течение определенного времени демонстрировали пользователю прежнее значение баланса по счету, чтобы усыпить его бдительность. В другом, известном специалистам по информационной безопасности, случае троянец в момент входа в систему «банк — клиент» отображал на экране пользователя сообщение о том, что на его счет была ошибочно зачислена некая денежная сумма с просьбой вернуть ее отправителю на указанный номер счета. Одновременно с этим при помощи веб-инжекта вредоносная программа показывала информацию о состоянии счета, на котором действительно отражалась эта «лишняя» сумма — в самом деле указанная информация являлась, конечно, недостоверной. Жертва сама переводила злоумышленникам деньги, даже не подозревая об обмане.

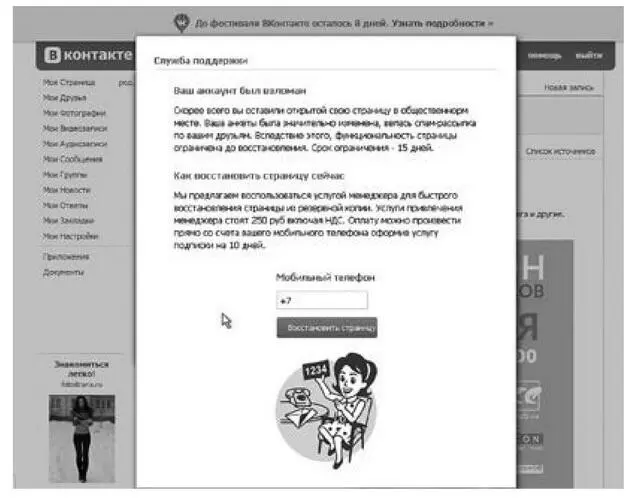

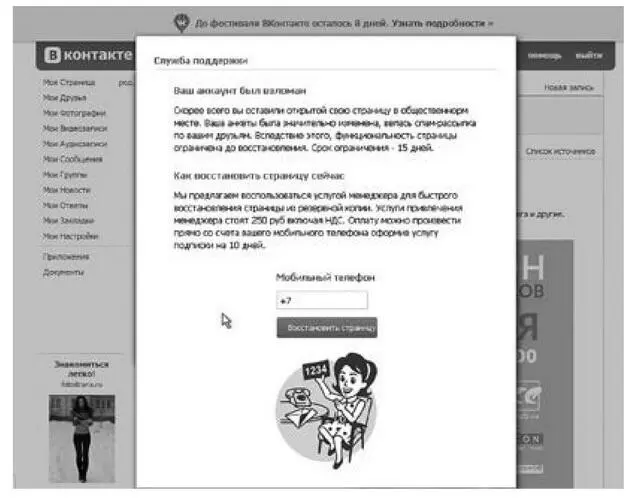

Рис. 4. Веб-инжект, выполненный в веб-страницу социальной сети троянцем Trojan.Mayachok

Кроме банковских троянцев веб-инжектами пользуются и различные мошеннические вредоносные программы. Так, троянцы семейства Trojan.Mayachok применяют веб-инжекты совершенно в иных целях. При попытке владельца зараженного этим троянцем компьютера зайти на сайт какой-либо из популярных социальных сетей, Trojan.Mayachok демонстрирует ему на экране сервисное сообщение якобы от имени данной социальной сети (оформленное в ее фирменном стиле) с информацией о том, что его личная страничка была взломана. Для восстановления доступа пользователю предлагается ввести в специальную форму номер мобильного телефона, а затем — пришедший в ответном СМС-сообщении код подтверждения. Обычно потенциальная жертва не задумываясь выполняет предложенные действия, поскольку входящие СМС у большинства операторов сотовой связи — бесплатные, и даже не подозревает о том, что сообщение в ее браузере сгенерировано коварным троянцем. Указав в предложенной форме код, пользователь соглашается с условиями платной подписки. Теперь с его мобильного счета будет ежедневно сниматься определенная денежная сумма до тех пор, пока прозревший владелец телефона не отменит навязанную тайком услугу, либо пока счет не опустеет.

Помимо широко известных социальных сетей троянцы данного типа успешно «охотились» и на пользователей других популярных серверов — почтовых служб mail.ru, yandex.ru, видеохостинга youtube.com, сайтов знакомств и т. д.

Кроме сайтов популярных интернет-сервисов, некоторые модификации Trojan.Mayachok просто-напросто полностью блокировали своим жертвам доступ в Интернет из любых браузеров, выводя на экран сообщение якобы от имени обслуживающего пользователя интернет-провайдера примерно следующего содержания: « Канал вашего района перегружен, и мы вынуждены ограничить загрузку некоторых сайтов на время. Если работа в сети Интернет на текущий момент для вас критична, вы можете подключить резервный канал вашего района. Чтобы подтвердить намерение и крайнюю необходимость перейти на резервный канал, введите ваш номер телефона и ответьте на входящее СМС-сообщение ». Результатом этой операции, как и в других аналогичных случаях, была потеря денег на счете мобильного телефона пользователя.

Читать дальше

Конец ознакомительного отрывка

Купить книгу