Для взаимодействия сетевых процессов в пределах одного компьютера используется специальный внутренний IP-адрес 127.0.0.1. Когда программа посылает данные по IP-адресу 127.0.0.1, то данные не передаются по сети, а остаются в пределах данного компьютера.

Вместо IP-адреса 127.0.0.1 можно использовать значение " localhost", оно всегда обозначает, что соединяться следует с тем же компьютером, на котором запущено приложение.

Таким образом, алгоритм торификации приложения заключается в поиске и установке его настроек для работы с внутренним прокси-сервером (Tor, Vidalia и Polipo) по адресу localhost .

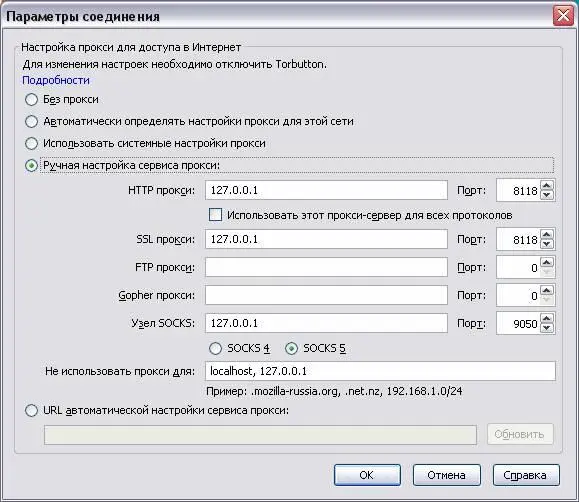

В настройках фильтрующего прокси Polipo (файл polipo.conf) указаны параметры прокси-сервера:

proxyAddress = "127.0.0.1"

proxyPort = 8118

а также его параметры по протоколу SOCKS:

socksParentProxy = "localhost:9050"

socksProxyType = socks5

Итак Tor внутри компьютера работает по адресу 127.0.0.1 и через порт 8118

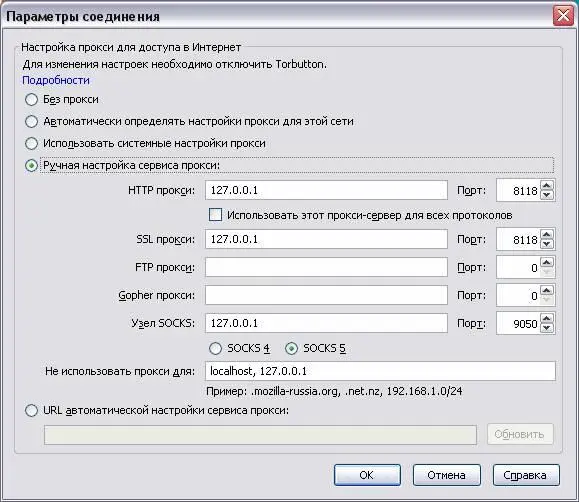

Для торификации приложения необходимо прописать данные параметры в его настройках (Сеть-прокси):

- адрес прокси 127.0.0.1(или localhost)

- порт 8118

- по протоколу SOCKS адрес тот же, а порт 9050

- тип протокола SOCKS - socks5

Вот так это выглядит, например, в браузере FirefoxPortable:

В случае использования фильтрующего прокси Privoxy следует поступить аналогично.

Если у вас перед инсталляцией пакета Vidalia Bundle был установлен браузер Firefox, то его торификация произойдёт автоматически после запуска плагина TorButton . Другие браузеры для работы с Tor придётся торифицировать.

Все прочие программы, умеющие работать с HTTP прокси (браузеры, FTP-клиенты, интернет-пейджеры и т. д.), настраиваются на работу с Tor таким же образом. Но в некоторых приложениях приходится выбирать между протоколами http (https, ssl, ftp и др.) и socks . Чтобы научить приложение работать с socks-протоколами их нужно "соксифицировать", для чего требуется дополнительно специальныя программа - соксификатор.

Не рекомендуется использовать через сеть Tor "качалки" и BitTorrent. Во-первых, потому, что сеть Tor сравнительно медленная, по причине задержки на промежуточных серверах. Во-вторых, анонимизировать процесс закачки в большинстве случаев просто бессмысленно. Например, ну что из того, если кто-то узнает, что вы скачали неприличный фильм или "крамольную" книгу.

Сложнее обстоит дело с анонимной отправкой почты. Дело в том, что почтовые клиенты отправляют почту по протоколу SMTP, а большинство почтовых серверов работает по этому протоколу через порт 25. Но порт 25 в сети Tor закрыт. Что делать?

Теоретически тут возможны два варианта решения проблемы:

1. Самый очевидный. Настроить браузер на работу через Tor и воспользоваться веб-интерфейсом для отправки и получения анонимной почты. Т.е. делать всё через браузер.

2. Искать для своего анонимного ящика почтовый сервер, который работает с нестандартным портом. (Например, Gmail использует нестандартный порт 587) И соответственно настраивать почтового клиента.

Для анонимной почты можно ещё воспользоваться римейлерами. (Римейлер – это сервис, пропускающий письмо через цепочку серверов, и заменяющий IP отправителя своими.) Но сервисы, работающих под видом римейлеров не всегда анонимны, и, кроме того, римейлеры безбожно уродуют кириллические кодировки, вплоть до абсолютной нечитаемости. Я бы этот способ не посоветовал.

Разумеется, прежде чем действительно отправлять анонимное письмо нужно проверить корректность настроек, отписавшись на какой-либо свой ящик.

Дополнительная информация по анонимности и настройкам браузеров

Когда у пользователей возникает необходимость скрыть свои личные данные и пользоваться Интернет анонимно, то закономерно, что появляются и ресурсы, по тем или иным причинам заинтересованные в раскрытии этой анонимности. (Такие вот "Единство и борьба противоположностей".)

Как известно, использование Socks-прокси не позволяет вычислять IP-адрес стандартными методами. Поэтому для определения IP-адреса научились использовать дополнительно следующие средства: плагинык браузерам (plugins), скрипты(Script) и куки(cookies).

Плагины- дополнения, устанавливаемые браузером для просмотра некоторых страниц. Многие плагины угрожают анонимности, посылая информацию в обход прокси-серверам (следовательно и в обход цепочки Tor). Например, Java, Flash, ActiveX, RealPlayer, Quicktime, Adobe PDF являются потенциально опасными для анонимности. Отключение плагинов может привести к неполному или искажённому отображению страниц. Однако всё равно рекомендуется отключать их при использовании Tor. (Анонимность требует жертв.)

Читать дальше