Они получат тематический материал с других блогов и практически ничего другого содержать не будут, поэтому станут рассматриваться поисковыми машинами как высокорелевантные запросу по вашим ключевым словам. За счет ссылок на источники текстов (блоги и сайты вашей же сети) они станут снабжать ссылками всю сеть, получая от нее взамен ссылки. А за счет того, что эти блоги-аккумуляторы расположены на платном хостинге, они будут иметь приоритет при оценке их значимости поисковыми машинами и займут первые места в выдаче поисковиков. Расставив даты сообщений в блоге в нужной вам последовательности, вы сможете расположить информацию в том порядке, в котором считаете нужным, – ведь информация в блоге располагается именно по дате.

Остальные ваши блоги и сайты окажутся ниже блогов-аккумуляторов в результатах выдачи поисковых машин по вашим ключевым словам. Это повысит вероятность встречи с вашей сетью при серфинге в Интернете. По большому счету борьба в информационной войне в Интернете идет за первые 30–40 строк в выдаче. Поскольку на каждом блоге вашей сети будет стоять ссылка на блог-аккумулятор или сайт-аккумулятор, пользователь с большей вероятностью придет на него, наткнувшись на второстепенный ресурс вашей сети.

Однако, создавая несколько блогов и сайтов, аккумулирующих информацию, не забывайте, что поисковые машины «режут зеркала», т. е., при наличии в Интернете нескольких копий одного ресурса на разных адресах показывают только одну из этих копий. Чтобы не попасться в эту ловушку, мы рекомендуем не размещать на ресурсах-аккумуляторах совершенно идентичную информацию. Даже если основные тексты будут одними и теми же, остальное наполнение блогов и сайтов-аккумуляторов должно отличаться, тогда это не будет считаться полным «зеркалом», и ваши ресурсы займут несколько разных адресов в результатах выдачи, сталкивая вниз противника и доводя до общественности именно вашу точку зрения.

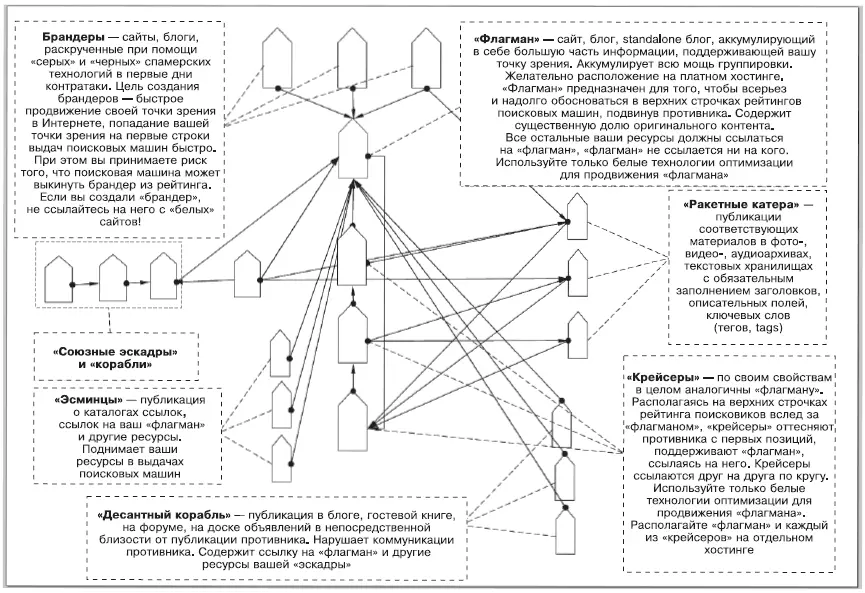

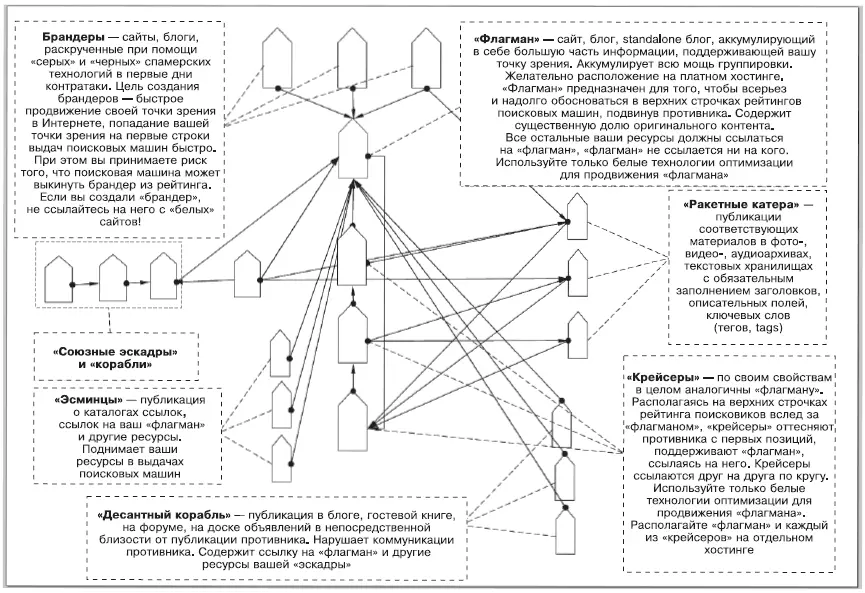

Вариант построения «боевого порядка» интернет-ресурсов при отражении информационного нападения Артем Овсянников проиллюстрировал соответствующей схемой (рис. 26).

Рис. 26. Вариант построения «боевого порядка» интернет-ресурсов при отражении информационного нападения

Враг может нанять хакера. Насколько это опасно и как с этим бороться?

Это серьезный аспект информационной войны в Интернете, который нельзя обойти молчанием. Начиная противодействие агрессору в Интернете, вы ломаете своими действиями его планы, делаете неэффективными его финансовые траты. В общем, как минимум портите ему настроение, а как максимум – ставите под угрозу его репутацию и бизнес. Разумеется, он будет крайне недоволен. Само собой, это недовольство выразится в ответных действиях.

Вероятность, что ваш противник переступит через Уголовный кодекс и обратится к хакерам, очень велика. В случае, если он это сделает, события скорее всего будут развиваться в одном из двух направлений.

Во-первых, он может попытаться взломать ваш сайт и просто стереть его. Пароли на доступ к сайту, которые по умолчанию ставят хостеры, обычно взламываются довольно быстро. Никакого особого вреда взлом сайта вам не причинит, правда, при одном условии: если у вас есть копия сайта после каждого его обновления. Для того чтобы уменьшить вероятность взлома вашего сайта, попросите хостера сразу установить максимально сложный из возможных паролей.

Во-вторых, противник может заказать DOS-атаку на ваш сайт. «Задосить» сегодня можно практически любую интернет-площадку. Желающих «досить» Живой Журнал обычно немного, так как это чревато крайне негативными последствиями для хакера, но «положить в DOS» сервер небольшого провайдера могут легко. Поэтому помните несколько правил: во-первых, не храните все свои ресурсы на одном сервере. Распределите их по разным хостингам и, возможно, разным странам. Это заставит агрессора тратить большие деньги на атаку, позволит вам быстрее ее отбить и резко повысит вероятность его поимки. Он знает, что совершает уголовное преступление и отдает себе отчет в том, что воевать против всего мира противозаконными методами длительное время опасно.

Старайтесь выбирать для хостинга не самые дешевые, а самые крупные и технически совершенные организации. У них возможности отбить DOS-атаку выше, чем у «карликов» рынка. DOS-атаки на момент написания книги считались самыми опасными видами хакерства с точки зрения мишени. Такие атаки относительно легки в исполнении, а их источник обнаружить непросто, тем более что имеются программы, подменяющие адреса, с которых идет атака. Однако средства борьбы с такими атаками существуют, и диапазон их колеблется от фильтрации подсетей, с которых идет атака (сайт-мишень при этом может оставаться относительно работоспособным), до возврата атаки самому атакующему, когда он начинает атаковать сам себя, как бы воюя с зеркалом (сайт-мишень при этом отключается). Первый вариант требует применения специального «железа», поэтому он не по карману маленьким хостерам. Второй же вряд ли вам понравится, так как подразумевает отключение вашего сайта от Интернета.

Читать дальше

Конец ознакомительного отрывка

Купить книгу